情况概述

近期360安全智脑监测到一款新的勒索软件。该软件背后的组织精心构造了一个伪装成Microsoft 365(Office)下载页面的钓鱼页面来投递勒索软件,用户一旦不慎下载并执行该页面所提供的程序,电脑中几乎所有的数据文档都会被加密。被该勒索软件加密后的文件会被添加“.Montelli”后缀,而文件内容则被勒索软件使用RC4算法进行加密,该算法也因其颇高的性能来保障整个设备中的文件会以很快的速度被全部加密。

经过360安全智脑的技术分析后,该勒索软件的当前版本已被360反勒索服务完成破解。如有不慎中招的用户,可联系360反勒索服务尝试进行免费解密。

勒索软件样本说明

样本总述

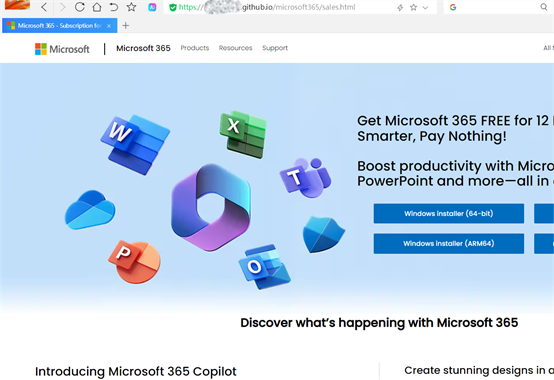

如概述中所说,该勒索软件是通过钓鱼页面进行传播的。被该组织用来构建钓鱼页面的是GitHub服务,由于GitHub本身属于访问量极高的正规站点,这也导致了很多具有基础安全功能的浏览器会直接将站点识别为安全。

基于GitHub服务所构造的页面内容则是伪装成了微软的Microsoft 365,也就是此前为大众所熟悉的知名办公软件——Office的下载页面。

图1. 伪装为Microsoft 365下载页面的勒索软件钓鱼站点

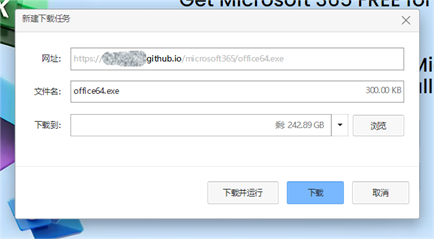

与下载页面相同,勒索软件主体程序的下载链接同样是使用了GitHub服务。

图2. 勒索软件下载链接

而该程序落地后,其程序图标也伪装成了Microsoft 365的官方图标。这也算是“稳扎稳打,步步为营”了。

图3. 勒索软件将图标也伪装成Office

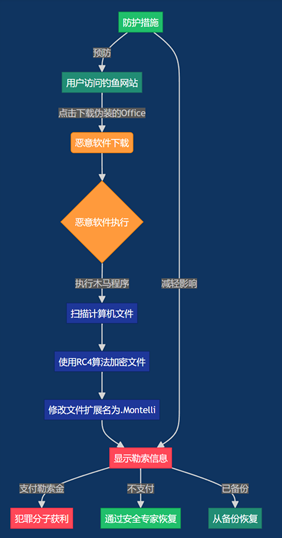

而经过分析人员的分析,该勒索软件简要的攻击流程简图如下:

图4. 勒索软件攻击流程简图

样本分析

经分析发现,在用户被诱导下载并执行了该勒索软件样本后,其会通过参数通知系统以隐藏控制台的模式在后台悄悄运行该勒索软件。

图5. 勒索软件以隐藏控制台模式在后台运行

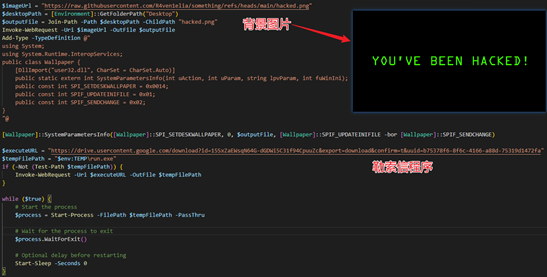

运行后,软件首先会从远程服务端下载其定制桌面壁纸图片到本地。此后,再从代码中内置的一段数据解码出一段PowerShell命令代码,执行后会将刚刚下载到的图片设置为系统当前壁纸。之后,还会下载用于勒索受害用户的“勒索信程序”。

图6. 勒索软件下载定制的桌面壁纸及勒索信程序

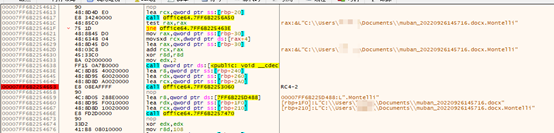

完成上述下载操作后,程序会启动单独线程执行核心的加密功能。

图7. 勒索软件启动独立现成执行核心加密功能

图8. 执行中的加密代码

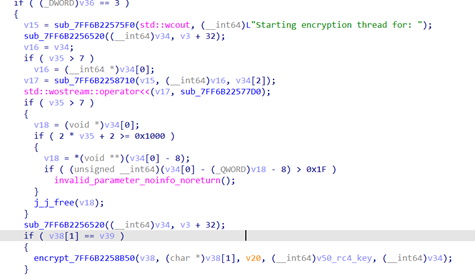

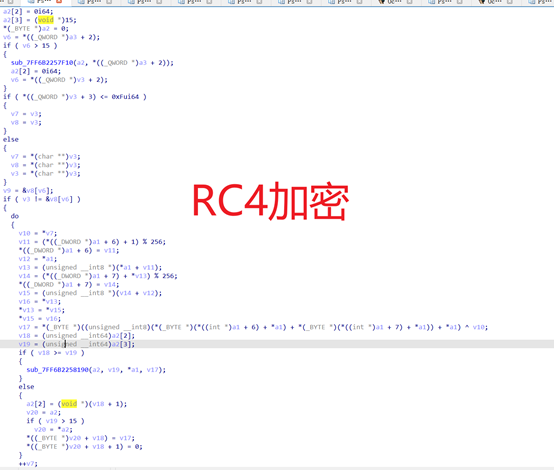

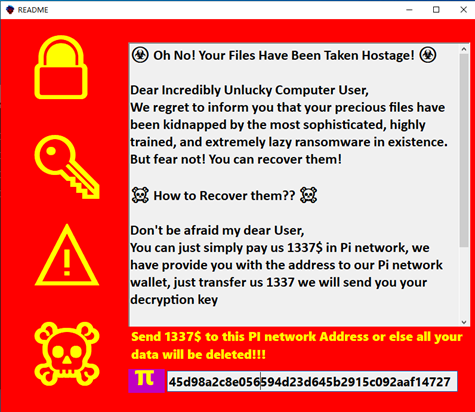

根据分析人员分析发现,该勒索软件在加密具体文件的过程中采用了RC4对称算法。RC4算法是Ron Rivest为RSA公司设计的一种流加密算法,该算法以随机置换作为基础,其密码周期很可能大于10100,并且该算法的运行速度很快。

在我们分析的样本中,调用RC4算法进行加密的相关代码如下。

图9. 用于加密文件的RC4加密算法代码

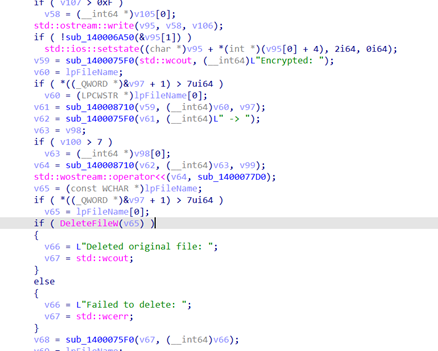

加密完成后,勒索软件会向内容被加密后的新文件后添加“.Montelli”扩展名,同时删除违背加密的原始文件。

图10. 勒索软件添加扩展名及删除原始文件代码

遍历所有文件并完成全部加密操作后,勒索软件会弹出勒索提示信息,要求受害用户支付约合1337美元的Pi币 (基于本文撰写时汇率:1 Pi = $2.12141 USD)

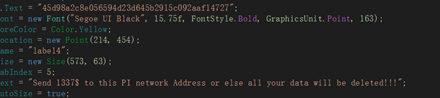

图11. 勒索提示信息代码

程序所弹出的勒索提示信息窗口如下,在窗口中也会明确的告知受害用户所需支付的勒索金额和攻击者自身的Pi币钱包地址:

45d98a2c8e056594d23d645b2915c092aaf14727

图12. 勒索提示信息窗口

技术破解

由于该勒索软件采用了RC4对称加密算法且密钥内置,所以对于被该勒索软件加密的文件是可以通过内置的密钥进行反向操作来实现解密的。

我们的技术人员编写的用于验证的Python解密代码如下

图13. 解密验证代码

不过,由于软件作者在实现RC4加密算法的过程中存在一些代码层面的bug,导致了部分情况下加密密钥会变为纯随机数值,这带来的最终结果便是这类被加密的数据根本无法解密。

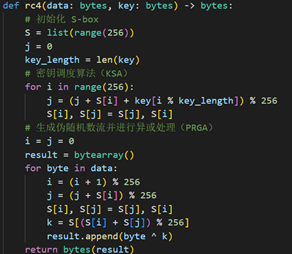

作者溯源

关于该勒索软件的作者,我们找到了其放置钓鱼页面的GitHub相关账户信息。该作者似乎是一名经常参加各种CTF比赛的参赛人员,还会时常发布一些参赛笔记——这一点从RC4加密所用的密钥形式也能得到一定程度的侧面印证。

图14. 疑似勒索软件作者的公开笔记

此外,我们还发现了该作者关于Montelli勒索软件的一份相关声明。

声明内容大意翻译如下:

我们亲爱的朋友们。Montelli总是仁慈的,即便对于叛徒也是如此……

这么说吧,这只是个开始。我希望你们记得我们的恩情,并向我的银行账户中转10亿越南盾。

银行账户号码:

0209 1945 KCGO HDLTD

图15. 疑似勒索软件作者关于Montelli的声明

安全防护与建议

360安全终端产品,无需升级,可直接拦截此类勒索软件:

图16. 360安全终端产品拦截该勒索软件

360安全中心建议:

1. 仅从官方渠道下载软件,访问微软官网时核实网址真实性(microsoft.com),警惕类似但不完全相同的域名。

2. 定期备份重要文件至离线存储设备或可信云服务。

3. 保持操作系统和安全软件最新,确保及时安装所有安全补丁。

4. 提高警惕性,不点击可疑邮件附件或链接。

5. 使用靠谱终端安全解决方案,具备行为分析和勒索软件防护功能等。