勒索软件传播至今,360反勒索服务已累计接收到数万勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄露风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害性也越来越大。360全网安全大脑针对勒索软件进行了全方位的监测与防御,为需要帮助的用户提供360反勒索服务。

2025年2月,全球新增的双重勒索软件家族包有Anubis和RunSomeWares,前者具备跨平台的勒索能力并主要以数据窃取为主。老牌双重勒索软件Clop勒索软件利用软件漏洞(疑似Craft CMS CVE-2025-23209与Palo Alto Networks PAN-OS CVE-2025-0111)在2月份纪录式地入侵了335个受害者,以北美为地区主。

以下是本月值得关注的部分热点:

黑客利用SimpleHelp RMM漏洞部署Sliver恶意软件

CISA和FBI表示Ghost勒索软件入侵了70个国家或地区的组织

新的NailaoLocker勒索软件被用于攻击欧盟的医保组织

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

感染数据分析

针对本月勒索软件受害者设备所中病毒家族进行统计:Weaxor家族占比24.42%居首位,第二的是RNTC占比16.28%的,Makop家族以15.12%位居第三。

图1. 2025年2月勒索软件家族占比

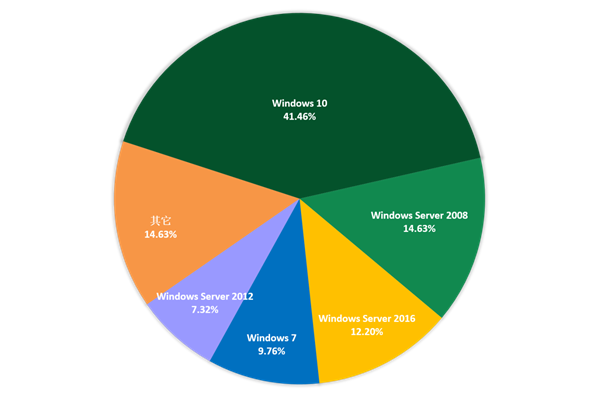

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2008以及Windows Server 2016。

图2. 2025年2月勒索软件入侵操作系统占比

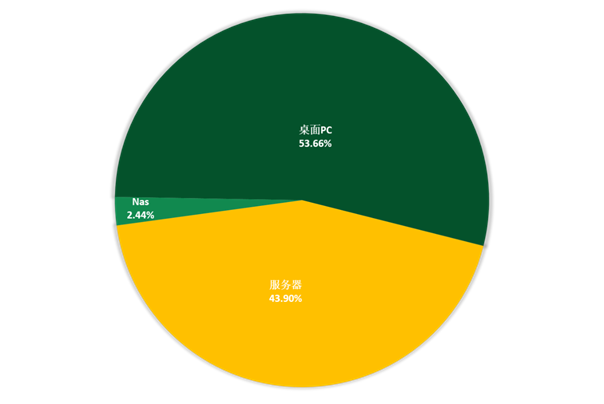

2025年2月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型桌面PC与服务器平台较为接近,NAS平台以内网SMB共享加密为主。

图3. 2025年2月勒索软件入侵操作系统类型占比

勒索软件热点事件

黑客利用SimpleHelp RMM漏洞部署Sliver恶意软件

黑客以存在漏洞的SimpleHelp RMM客户端为目标,创建管理员帐户、放置后门并可能为勒索软件攻击奠定基础。被利用的漏洞编号为CVE-2024-57726、CVE-2024-57727和CVE-2024-57728。上周有报告称这些漏洞可能被Arctic Wolf利用,但尚未找到确切证据。此外,网络安全研究人员还观察到的活动有Akira勒索软件攻击的迹象,不过目前没有足够的证据来进一步印证勒索攻击与漏洞利用的必然联系。

本轮攻击始于攻击者利用SimpleHelp RMM客户端中的漏洞建立与目标端点的未经授权的连接。已观察到的攻击事件中,攻击者连接到爱沙尼亚IP的服务器194.76.227.171的80端口上运行的SimpleHelp实例。通过RMM连接后,攻击者会快速执行一系列发现命令以了解有关目标环境的更多信息,这包括系统和网络详细信息、用户和权限、计划任务和服务以及域控制器信息。此外,安全人员还发现受害机器中存在CrowdStrike Falcon安全套件的命令,可能是攻击者尝试利用该命令绕过机器中的权限控制。

之后,攻击者利用他们的访问权限继续创建了一个名为“sqladmin”的新管理员帐户来维护对环境的访问,并安装Sliver利用框架(agent.exe)。在过去几年中,Sliver一直是作为Cobalt Strike的替代方案,该工具的使用量有所增加,而Cobalt Strike则因越来越容易被安全软件检测到而被逐渐抛弃。部署Sliver后,攻击者则通过命令链接到控制服务器以打开反向Shell或等待命令在受感染的主机上执行。

在攻击中观察到的Sliver信标被配置为连接到荷兰的C2。此外,研究人员还发现受害机器中被启用了远程桌面协议(RDP)的备份功能。建立持久性链接后,攻击者通过使用相同的SimpleHelp RMM客户端破坏域控制器(DC)并创建另一个管理员帐户“fpmhlttech”来进一步深入整个系统的内部网络中。目前未发现攻击者安装后门,而是安装了伪装成svchost.exe的Cloudflare Tunnel以保持隐蔽访问并绕过安全控制和防火墙。

CISA和FBI表示Ghost勒索软件入侵了70个国家或地区的组织

美国网络安全与基础设施安全局(CISA)和联邦调查局(FBI)表示,部署Ghost勒索软件的攻击者已入侵了来自70多个国家多个行业领域的受害者,其中包括关键基础设施组织。其他受影响的行业包括医疗保健、政府、教育、科技、制造业,以及众多中小企业。

CISA、FBI和多州信息共享与分析中心(MS-ISAC)在周三发布的联合公告中称:“从2021年初开始,Ghost勒索软件的攻击者就开始攻击那些面向互联网的服务运行着过时软件和固件版本的受害者。”……“这种对存在漏洞网络的随意攻击,已导致70多个国家的组织受到侵害。”

Ghost勒索软件的运营者经常更换恶意软件的可执行文件,更改加密文件的扩展名,修改勒索信的内容,并使用多个电子邮件地址进行赎金交易沟通,这使得对该组织的追踪归属随着时间推移而不断变化。与该组织有关的名称包括Ghost、Cring、Crypt3r、Phantom、Strike、Hello、Wickrme、HsHarada和Rapture,其攻击中使用的勒索软件样本包括Cring.exe、Ghost.exe、ElysiumO.exe和Locker.exe。

这个以获取经济利益为目的的勒索软件组织利用公开可得的代码,利用易受攻击的服务器中的安全漏洞。他们瞄准的是Fortinet(CVE-2018-13379)、ColdFusion(CVE-2010-2861、CVE-2009-3960)和Exchange(CVE-2021-34473、CVE-2021-34523、CVE-2021-31207)中未修复的漏洞。

新的NailaoLocker勒索软件被用于攻击欧盟的医保组织

2024年6月至10月期间,在针对欧洲医疗保健组织的攻击中发现了一款新出现的“NailaoLocker”勒索软件。此次攻击利用了Check Point安全网关的一个漏洞(CVE-2024-24919)来入侵目标网络,并部署了“ShadowPad”和“PlugX”恶意软件。

法国电信旗下网络安全公司Orange的计算机应急响应小组认为“NailaoLocker”是一种相当基础的勒索软件,原因在于它不会终止安全进程或正在运行的服务,缺乏反调试和逃避沙盒检测的机制,也不会扫描网络共享。

该恶意软件通过动态链接库加载(sensapi.dll)的方式部署到目标系统上,并利用了一个合法且经过签名的可执行文件(usysdiag.exe)进行掩护。恶意软件加载器(NailaoLoader)通过进行内存地址检查来验证环境,然后解密主有效负载(usysdiag.exe.dat)并将其加载到内存中。接着,NailaoLocker使用AES-256-CTR加密方案对文件进行加密,在加密后的文件后面添加“.locked”扩展名。加密完成后,勒索软件会留下一个HTML格式的勒索通知,文件名异常长,为:

unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please_view_this_file_unlock_please.html

Orange进一步调查后表示该勒索软件可能与Kodex Softwares(前身为Evil Extractor)的网络犯罪组织出售的勒索软件有相似之处,但并没有直接证据。

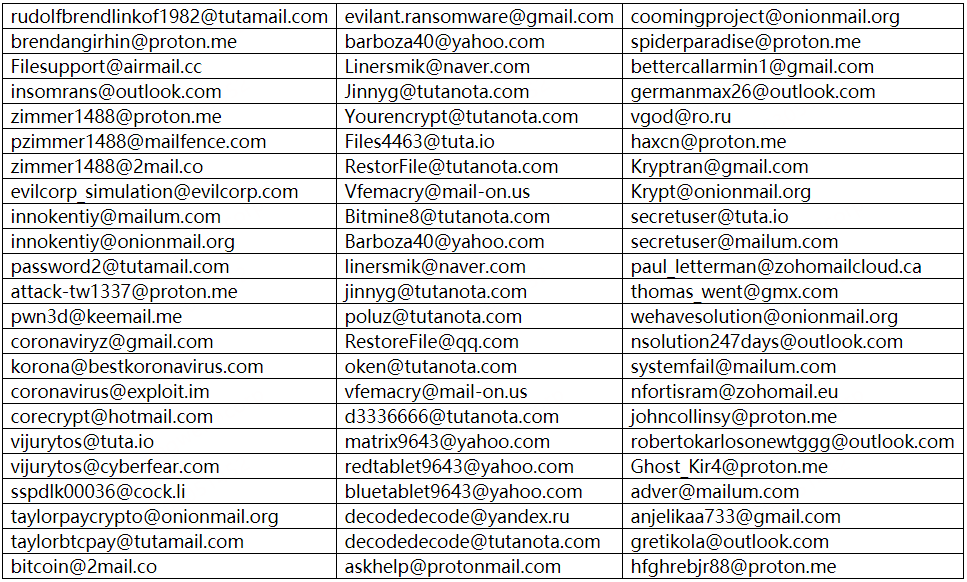

黑客信息披露

以下是本月收集到的黑客邮箱信息:

表1. 黑客邮箱

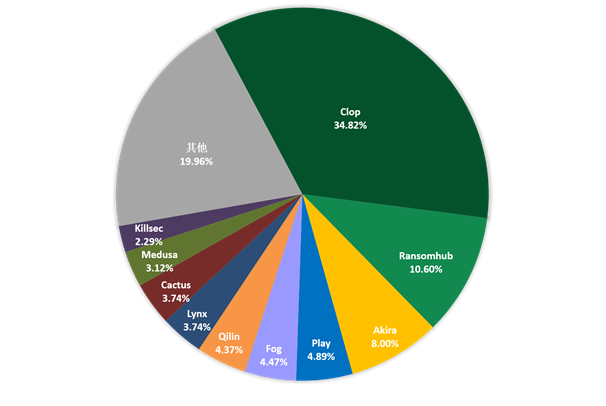

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

图4. 2025年2月通过数据泄露获利的勒索软件家族占比

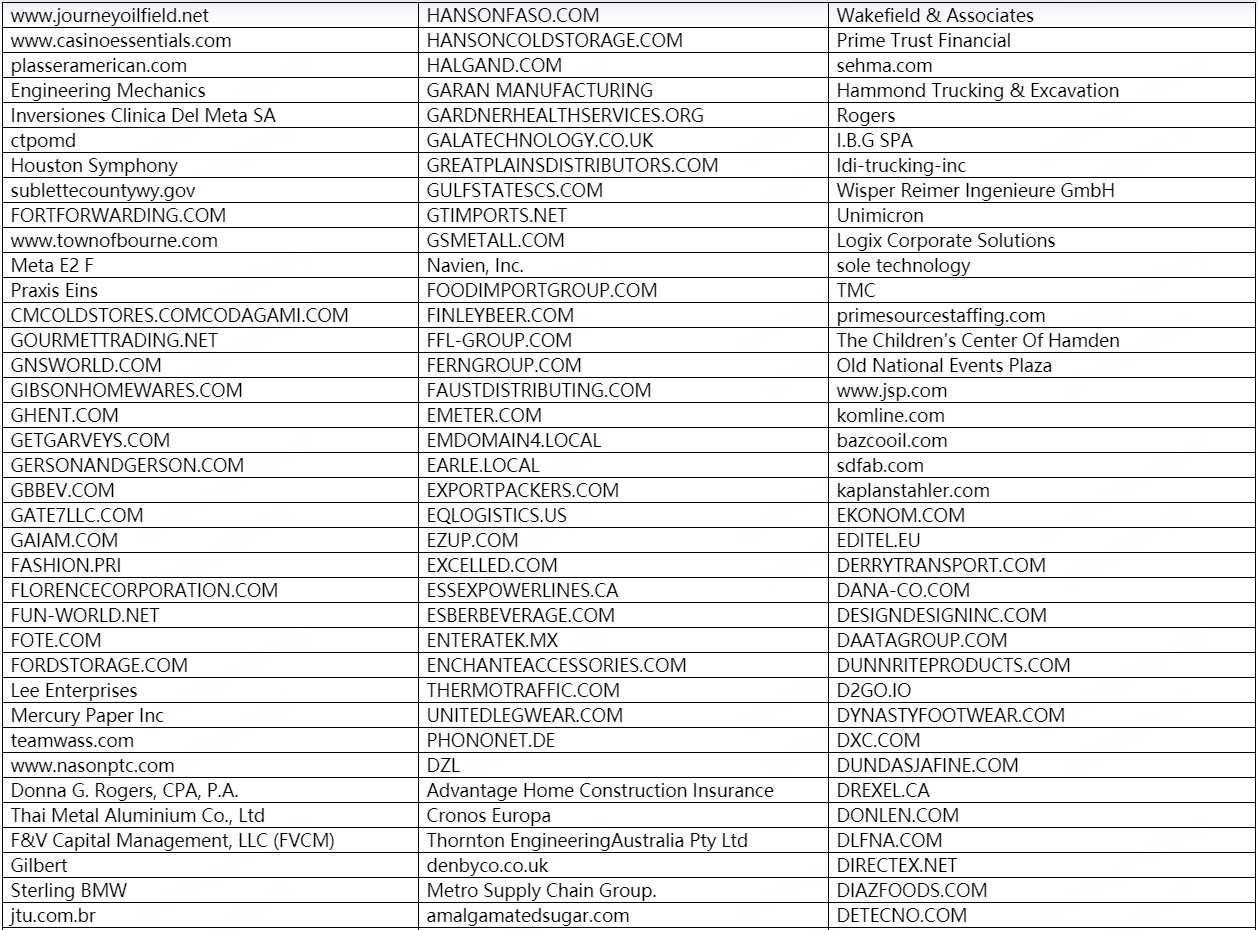

以下是本月被双重勒索软件家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

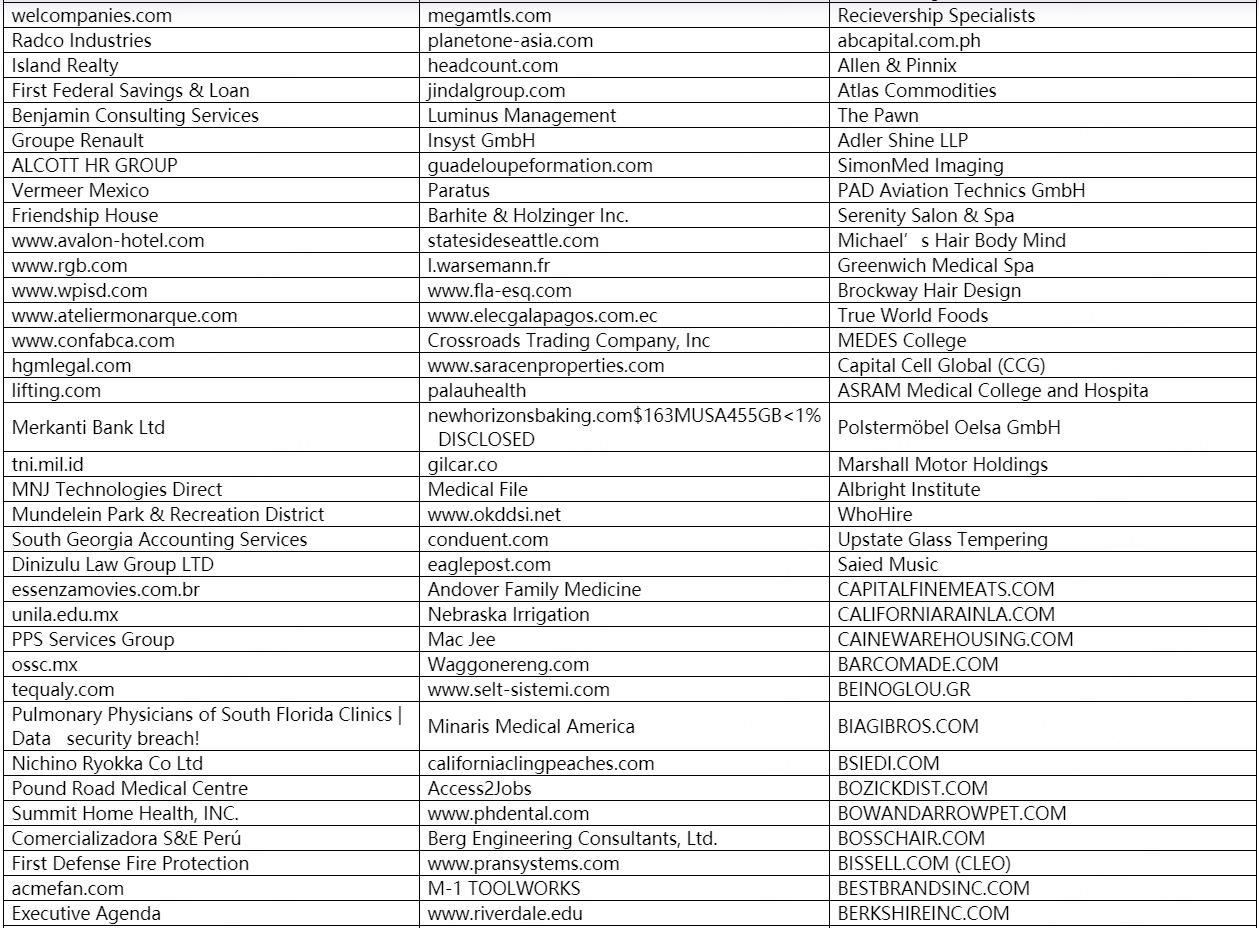

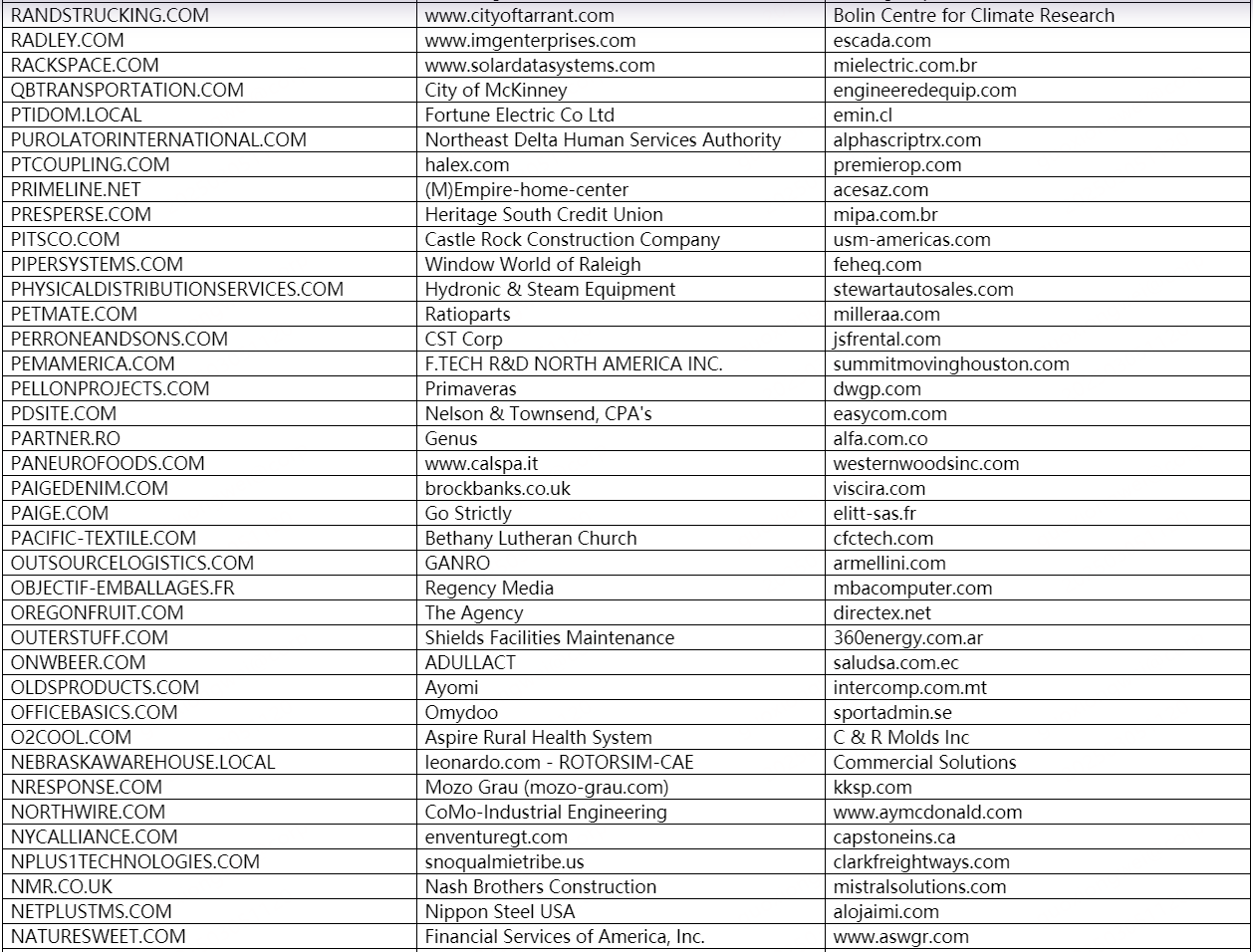

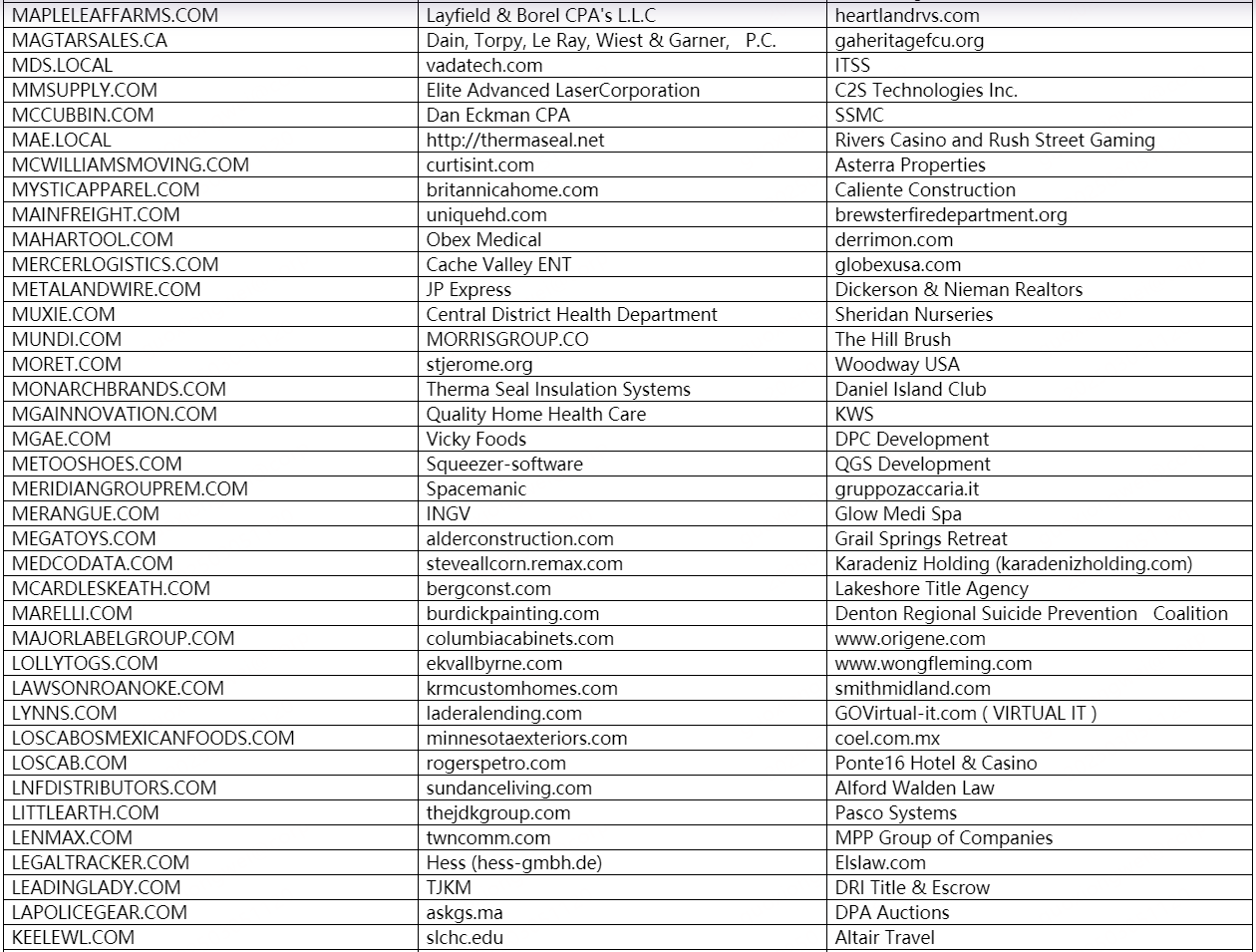

本月总共有962个组织/企业遭遇勒索攻击,其中包含中国11个组织/企业在本月遭遇了双重勒索/多重勒索。其中有11个组织/企业未被标明,因此不在以下表格中。

表2. 受害组织/企业

系统安全防护数据分析

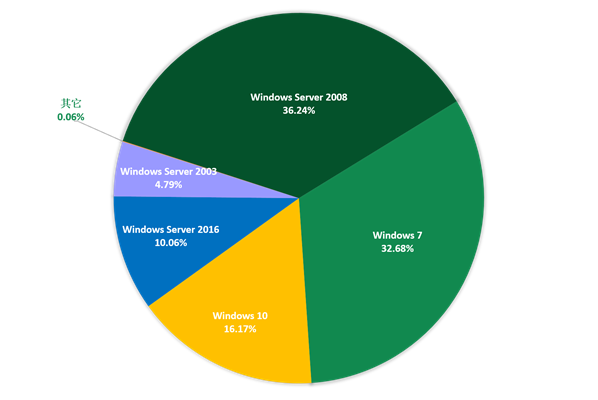

360系统安全产品,目前已加入黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows Server 2008、Windows 7以及Windows 10。

图5 2025年2月受攻击系统占比

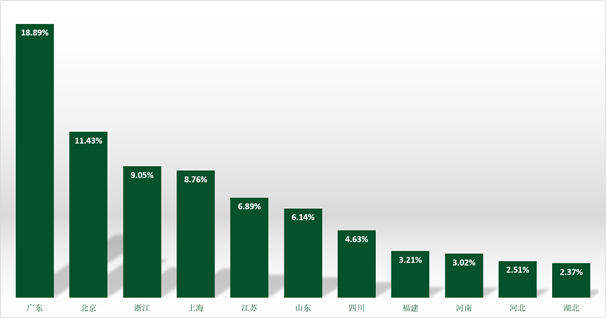

对2025年2月被攻击系统所属地域统计发现,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

图6. 2025年2月国内受攻击地区占比排名

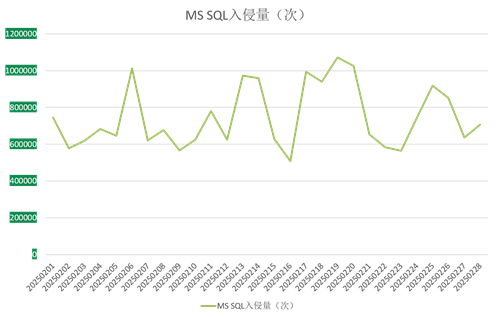

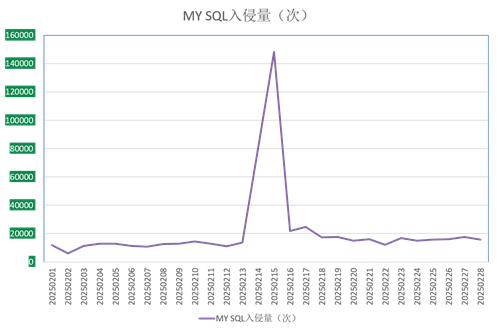

通过观察2025年2月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

图7. 2025年2月监控到的RDP入侵量

图8. 2025年2月监控到的MS SQL入侵量

图9. 2025年2月监控到的MYSQL入侵量

勒索软件关键词

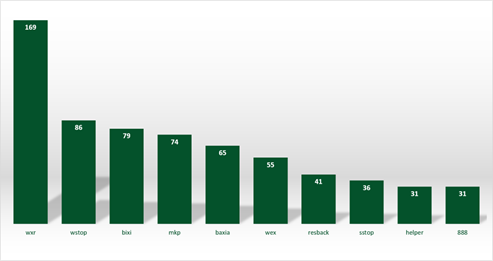

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

² wxr:属于Weaxor勒索软件家族,该家族之前的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒,以及类软件漏洞利用方式进行投毒。

² wstop: RNTC勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒,同时通过smb共享方式加密其他设备。

² bixi:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为beijing而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令与数据库弱口令成功后手动投毒。

² mkp: 属于Makop勒索软件家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

² baxia:同bixi。

² wex:同wxr。

² resback:同mkp。

² sstop:同wstop。m

² helper:属于TargetOwner勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

² 888:属于Nemesis2024家族,以勒索信中的Nemesis家族字段命名。该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。devicdata:同hmallox。

图10 2025年2月反病毒搜索引擎关键词搜索排名

解密大师

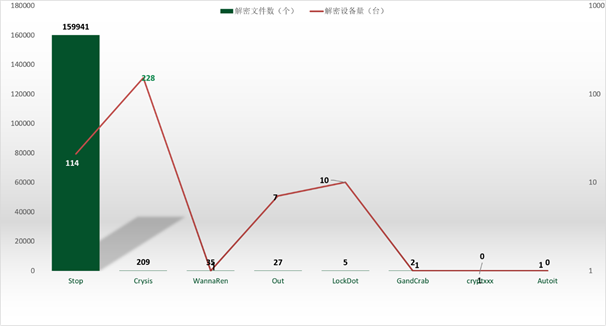

从解密大师本月解密数据看,解密量最大的是Stop其次是Crysis。使用解密大师解密文件的用户数量最高的是被Crysis家族加密的设备。

图11. 2025年2月解密大师解密文件数及设备数排名