360安全卫士近期威胁形势分析(06.30-07.06)

- 2018-07-09 09:50:56

本文是根据360互联网安全中心在2018年6月30日至2018年7月6日拦截到攻击的攻击数量、攻击类型和攻击手法所撰写的“近期威胁形势分析”。

一、 挖矿木马攻击

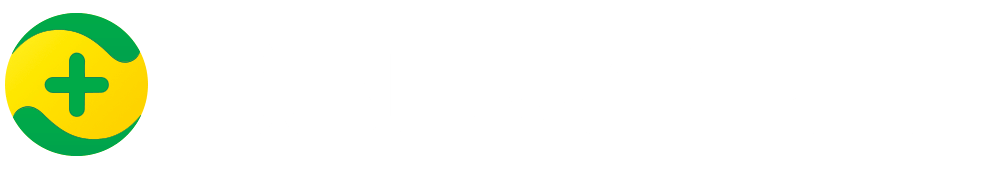

挖矿木马攻击趋势较为稳定,有多个小规模入侵挖矿事件发生。下图是过去一周,几个小规模挖矿木马,攻击计算机的数量变化。

6月30号,攻击了下降的原因是一个通过Tomcat漏洞、SQL弱口令爆破入侵服务器植入挖矿木马的黑产组织在这段时间暂停了他们的攻击,该组织的载荷托管ip地址为211.149.176.110。不过7月3日该组织又开始了他们的攻击,只是规模相比较7月1日之前要小很多。此外,本周还出现了多个小规模入侵挖矿事件,IOC如下所示。

IOC

hxxp://www.cckf1.com/houtai/images/javae.exe

hxxp://51.68.120.61/moon.exe

hxxp://51.68.120.61/pay.ps1

hxxp://51.68.120.61/drop.exe

hxxp://121.18.238.56/aaa.exe

WannaMine新增了一个载荷托管地址。本次WannaMine更新的载荷托管地址是一个为被入侵的PHPMyAdmin服务端提供挖矿木马下载的地址,从受害的计算机数量看,本次更新可能仅仅用于测试。

IOC

hxxp://111.231.88.242/images/test/test.gif

二、 挂马攻击

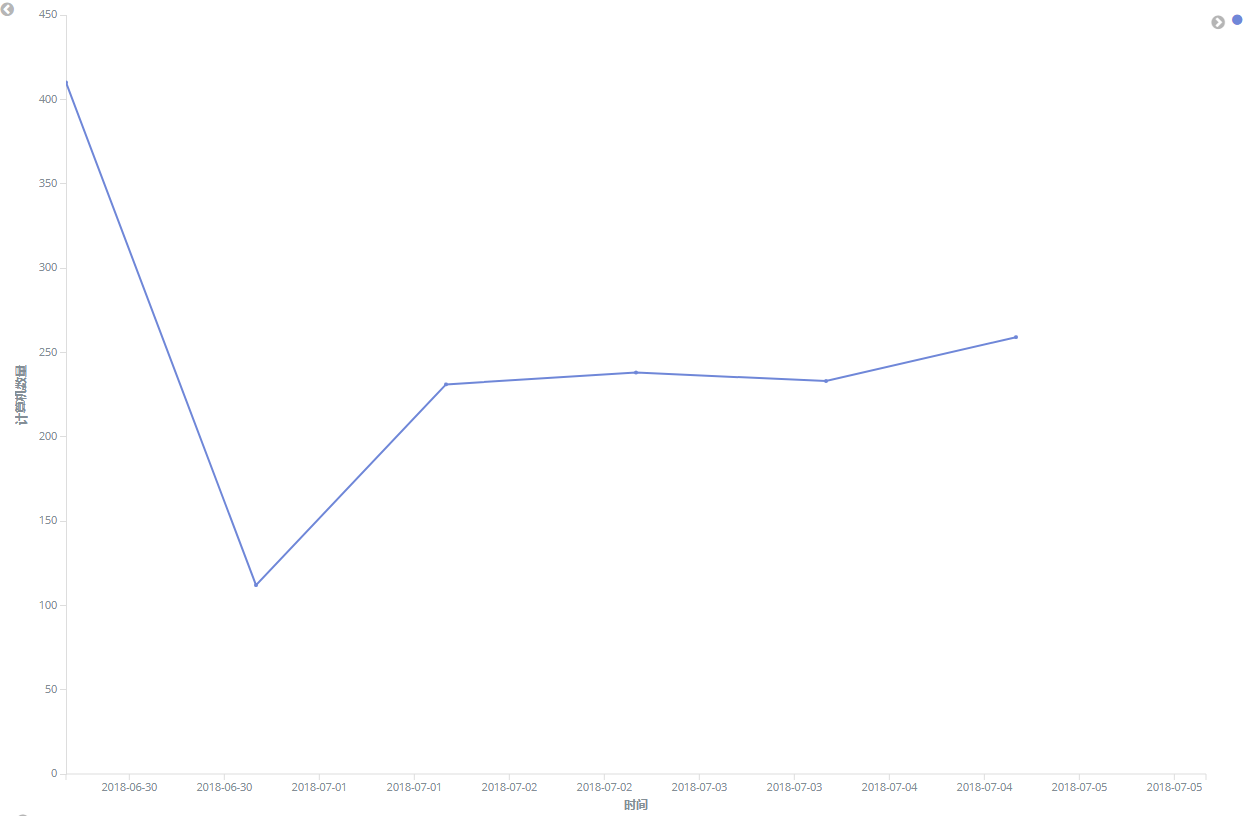

与上周相同,在挂马攻击方面本周针对刷流量软件的挂马攻击依然猖獗,在数量上相比较上周增加不少。下图战后展示了这两周这类挂马攻击影响的计算机数量变化趋势,能够看出其数量在不断增长。

为了躲避杀软拦截,攻击者几乎每天使用多个不同的挂马域名,IOC给出了挂马最终载荷托管地址,如下所示。

IOC

hxxp://14.29.48.84:8080/wingua.exe

hxxp://118.24.73.34:9999/sb360.bat

hxxp://get.fuckalmm.site/setup.exe

hxxp://23.225.159.82:6780/fikker/www/201806292.exe

hxxp://27.148.157.183:9999/setup.exe

hxxp://lnmp.ri40.com:9999/setup.exe

hxxp://echohix.club:2234/cnmdep.exe

hxxp://q.alipay12.space/流量宝隐藏挂机版.exe

hxxp://203.195.235.45/dhlserver.exe

hxxp://103.100.210.50:7777/sb360.exe

hxxp://weih.mpc.cn/1.exe

hxxp://weih.mpc.cn/1.msi

hxxp:///weih.mpc.cn/hi.jpg

三、 银行木马攻击

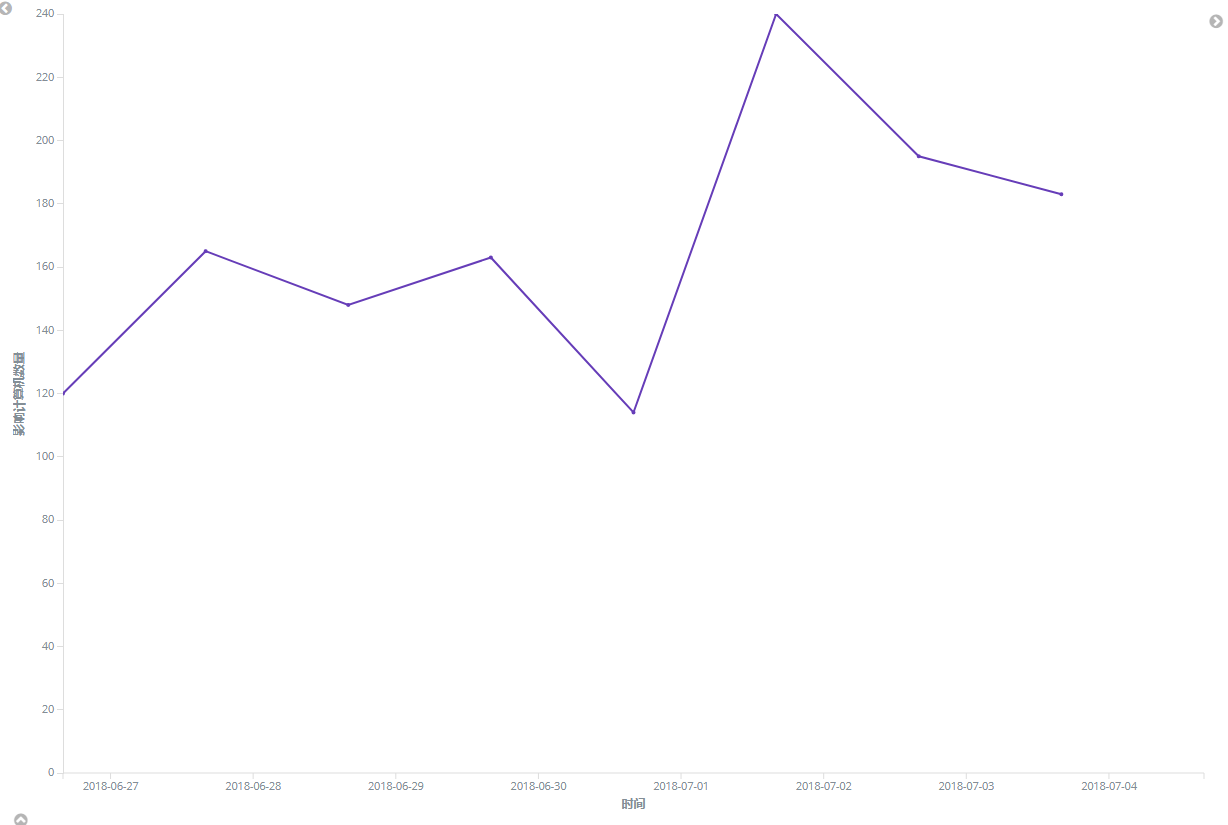

银行木马攻击一直是国内个人及企业最常遭遇的攻击之一。黑客通过垃圾邮件传递带有Office漏洞利用代码或者恶意宏的文档对用户发起攻击。从攻击源看,几乎所有攻击都来自国外。下图展示上周与本周银行木马攻击变化趋势,周末由于是休息日,这类通过钓鱼文档传播的木马攻击数量会大幅下降,而周二是银行木马攻击发生最频繁的时间。

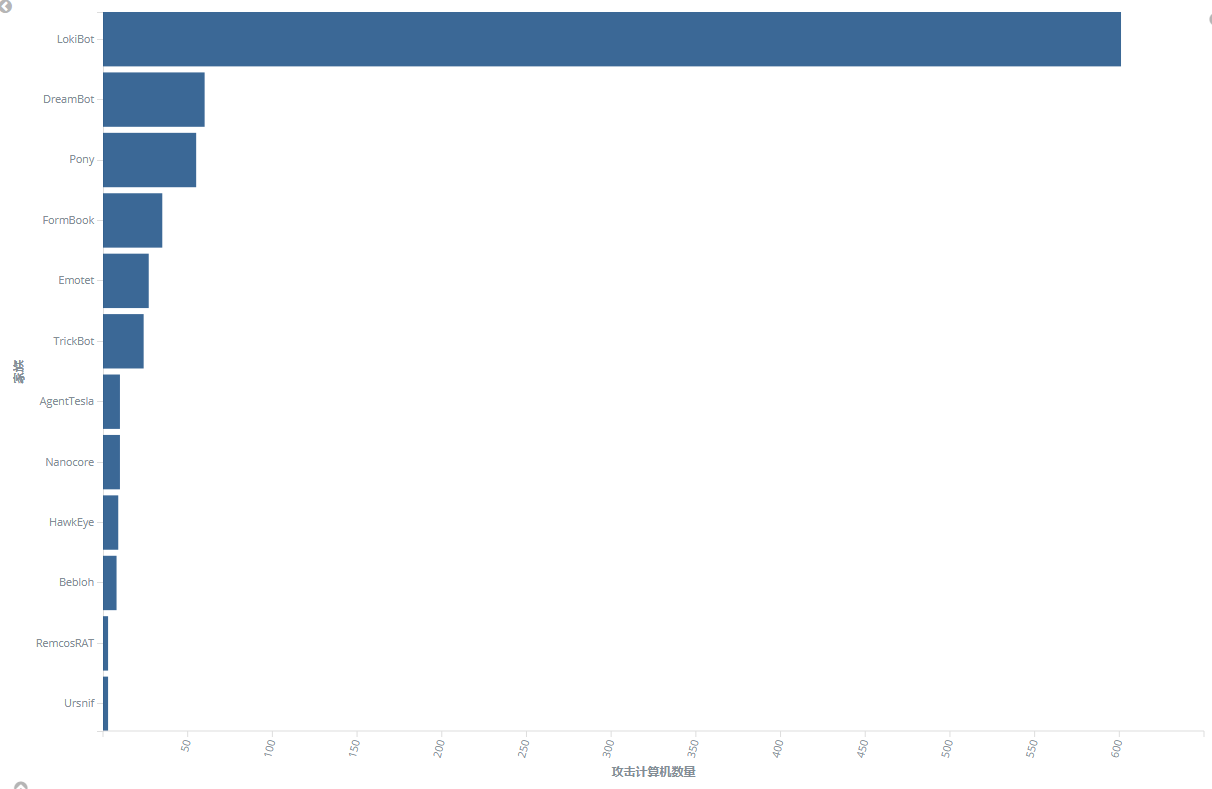

在银行木马种类方面,LokiBot和Pony依然占据大多数,而在载荷托管地址更新频率方面,Ursnif变种DreamBot家族是最快的一个,该家族的载荷托管地址一般只使用一天,第二天就会更换一批新的载荷托管地址。下图展示了本周银行木马家族数量对比。

IOC

LokiBot

hxxp://2toporaru.432.com1.ru/stellfinal.msi

hxxp://185.227.83.56:4560/ceejay.exe

hxxp://renappro.com/4pg/ab/build_output87042cf.exe

hxxp://cortlnachina.com/7788.exe

hxxp://medikacahayamandiri.com/purchase

hxxp://www.mimicbngovy.ru/aristotle/payment.exe

hxxp://medikacahayamandiri.com/kkkk.exe

hxxp://lokipanelhostingnew.gq/wordpress/wp-includes/images/crystal/ar1.exe

hxxp://fusionpoint.pk/lk.exe

hxxp://abatii.web.id/smart/order.exe

hxxp://renappro.com/4pg/ab/build_outputb65a14f.exe

hxxp://profirst.com.vn/ta/build_output8b1683f.msi

hxxp://etete.eu/loki_compa.exe

hxxp://ellorado.nl/wp-includes/images/uie.exe

hxxp://idontknow.moe/files/caujqh.exe

hxxp://btexco.com/wp-includes/ID3/fally.exe

hxxp://31.220.40.22/~bvcgroup/12345fred.exe

hxxp://idontknow.moe/files/keouwv.exe

hxxps://windrock.co/update/file.exe

hxxp://lokipanelhostingnew.gq/wordpress/wp-includes/images/media/3t.exe

hxxp://meta-mim.in/uc1.exe

hxxp://185.29.11.126/7.exe

hxxp://medikacahayamandiri.com/okwu.exe

hxxp://185.227.83.56:4560/preest.exe

hxxp://stmoritz.ga/bin/host12.exe

hxxp://zenext.usa.cc/js/jadfile/LOOT/INVOICE

hxxp://i-razum.ru/det/pox.exe

hxxp://23.249.161.93/lf2018feb028.exe

hxxps://lokipanelhostingnew.cf/wordpress/wp-includes/images/media/6non.exe

hxxp://lokipanelhostingnew.gq/wordpress/wp-includes/images/crystal/7s.exe

hxxp://meta-mim.in/stub.exe

Pony

hxxp://makmera.com.mk/f0.scr

hxxp://horizont.az/76.scr

hxxp://185.227.83.56:4560/soldii.exe

hxxp://185.227.83.56:4560/press1.exe

hxxp://commerceweb.info/a/ik.exe

hxxp://coolingsystemcaribe.com/gon/j.exe

hxxp://mosnos.com/cos/az.exe

hxxp://adsunoffshore.cf/vc/gf.exe

hxxp://kls.website/dsadue/dmk.exe

hxxp://vbiexports.duckdns.org/vbs6374.exe

hxxp://plumberspro.us/crypted.exe

hxxp://syscore.duckdns.org/wrkf/vbc.exe

hxxp://syscore.duckdns.org/tonychunks/fb.exe

hxxps://order-login.gq/admin.msi

hxxp://internationalcon.com/ar/jakuzo/fynoy/ste.exe

hxxp://perceptualsolutions.com/link/akin.exe

hxxps://www.nexaa.in/pony_ochill.msi

hxxp://parkinglotgame.xyz/feshbhfubguebgegbyhoubgsbgosgt/dt.exe

hxxps://perceptualsolutions.com/link/topi.exe

hxxp://readyoffice.in/qazxswedcfsdd.exe

DreamBot

hxxp://asudqiuwdwdqw.com

hxxp://iuasujduqnweq.com

hxxp://pigidasona.com

hxxp://fagerlastar.com

hxxp://maginaline.com

hxxp://coderonfoda.com

FormBook

hxxp://213.159.213.36/9.exe

hxxp://syscore.duckdns.org/shell/vbc.exe

hxxp://23.249.161.109/jhonvn/vbc.exe

hxxp://jessicalinden.net/wp-ftp/m.exe

hxxp://commerceweb.info/a/bi.exe

hxxp://216.170.119.154/man/man.exe

hxxps://milehighhomebuyers.com/wp-admin/maint/admin/bin_outputc52186f.exe

hxxp://zenshinonline.ru/file/jon001.exe

hxxp://www.importadortrujillo.ml/bi.exe

hxxp://marbellaprophysio.com/es/news/bin_output99ea32f.exe

hxxp://chemicalsrsa.com/me/emaa.exe

TrickBot

hxxp://electrofluxequipmentspvtltd.com/pl.bin

hxxp://sabarasourcing.com/mo.bin

hxxp://icoindna.io/bri.ri

hxxp://woodbeei.com/leap.bin

hxxp://basarteks.com/loktares.bin

hxxp://25kstartups.com/sec.bin

AgentTesla

hxxp://23.249.161.109/wrd/jhn.exe

hxxp://advancetapes.cf/zas/v.exe

hxxp://yihhvva.com/ft/ag.exe

NanoCore

hxxp://gnt.website/nanoco/dat.exe

hxxp://f2favotto.ml/image/gid.exe

hxxp://eravon.co.in/img/cic.exe

hxxp://eravon.co.in/old/gid.exe

HawkEye

hxxp://brightachieversltd.com/wed.exe

hxxp://delmonicositaliansteakhouse.com/uk.exe

hxxp://www.lebontour.com/wp-log/server-log/nse.exe

hxxp://denmarkheating.net/buttons/obi/obivna.exe

hxxp://syscore.duckdns.org/admin.exe

hxxp://www.lebontour.com/wp-log/server-log/NSE.exe

hxxp://delmonicositaliansteakhouse.com/v.exe

Bebloh

hxxp://monde.at/realst

RemcosRAT

hxxp://107.173.219.125/w/dns.exe

hxxp://segurosboadilladelmonte.com/media/yesi.exe

Ursnif

hxxp://198.55.107.156/omm/stem.php

hxxp://forvardinganyyouwna.com/TZ/goboti.pyc

hxxp://asdkjaskdjwejhsd.com/okas/gfc.dat