2020年11月勒索病毒疫情分析

- 2020-12-15 17:59:14

勒索病毒传播至今,360互联网安全中心已累计接收到上万勒索病毒感染求助。勒索病毒的蔓延,给企业和个人都带来了严重的安全威胁。360安全大脑针对勒索病毒进行了全方位的监控个与防御 。本月新增CryptoJoker、Devos、RegretLocker、Rhino、RansomExx、BlueCheeser、Lola、MountLocker等勒索病毒家族。

本月360解密大师新增解密:

· Nibiru勒索病毒家族(修改后缀为.nibiru)

· CryptoJoker勒索病毒家族(修改后缀为.nocry)

感染数据分析

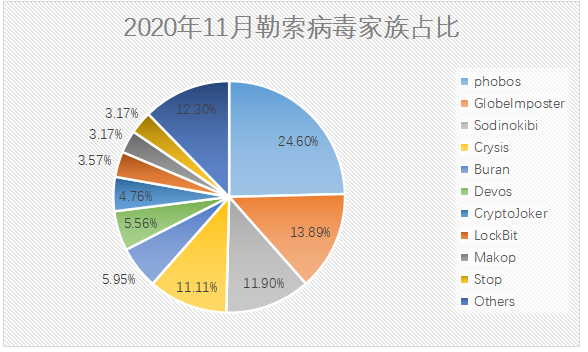

分析本月勒索病毒家族占比:phobos家族占比24.60%居首位;其次是占比13.89%的GlobeImposter家族;Sodinokibi家族以占比11.90%位居第三。本月新增的Devos和CryptoJoker家族跻身前十,分别位列第六和第七位。

图1. 2020年11月勒索病毒家族占比

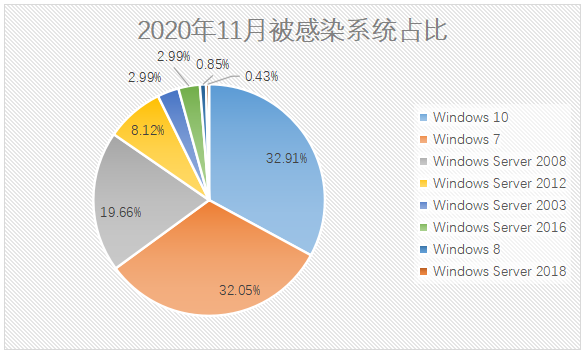

从被感染系统分布看,本月位居前三的系统是:Windows 10、Windows 7和Windows Server 2008。

图2. 2020年11月被感染系统占比

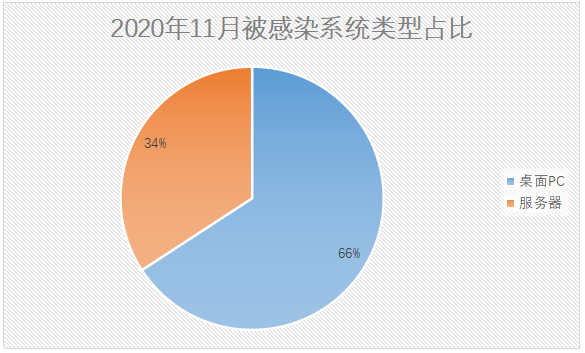

2020年11月被感染系统中桌面系统和服务器系统占比显示,受攻击的主要系统仍是桌面PC系统。

图3.2020年11月被感染系统占比

勒索病毒疫情分析,CryptoJoker勒索病毒

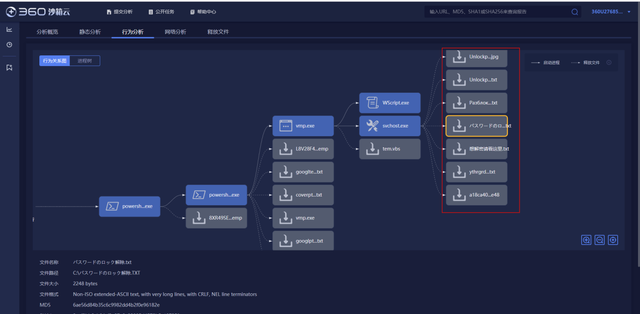

本月360安全大脑监控到一款自称为CryptoJoker的勒索病毒开始在国内进行传播。根据360安全大脑监控分析,该家族是通过WannaRen投递渠道"匿影"僵尸网络进行投递,该僵尸网络近年来持续活跃,感染设备基数较大,危害严重。"匿影"家族主要通过"永恒之蓝"漏洞攻击目标计算机,并在其中植入挖矿木马,借"肉鸡"挖取PASC币、门罗币等加密数字货币,以此牟利发家。

图4. 360沙箱云对"CryptoJoker"的捕获

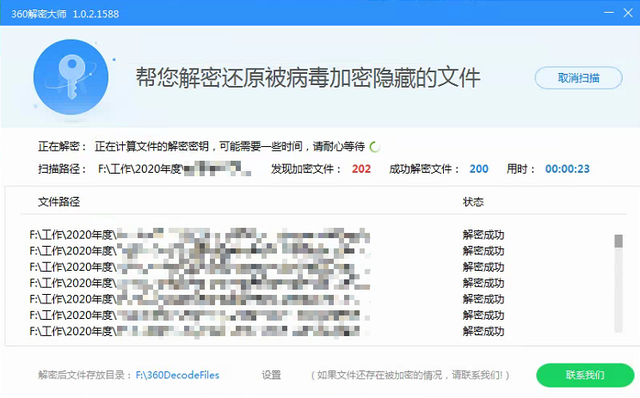

在短短一个月时间内,360安全大脑已监控到该家族已出现4个变种,均已被360解密大师成功破解。不幸中招用户可使用解密大师解密文件。

· 版本一:修改后缀为.partially.nocry

· 版本二:修改后缀为.partially@aaathats3as.com.partially.nocry

· 版本三:修改后缀.admin@newaptip.ga.partially.nocry

· 版本四:修改后缀为.devos

图4. 360解密大师解密被CryptoJoker勒索病毒加密的文件

Egregor勒索病毒

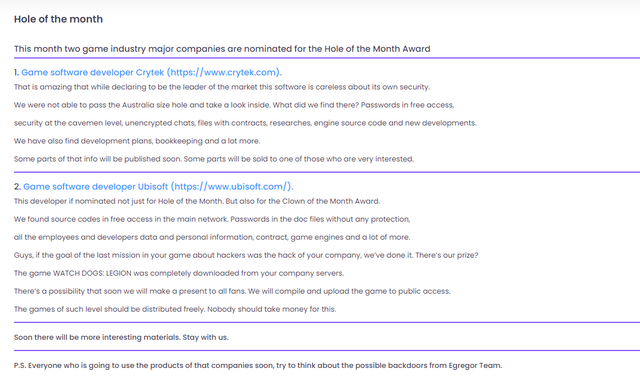

在10月的勒索病毒疫情分析报告中已提到Maze勒索病毒目前已正式关闭,但该勒索病毒家族带来的影响仍存在。其中从Egregor的新闻稿件中可知,该组织有部分成员是从Maze组织转移过来。

Egregor最早出现于2020年9月,到11月底已成功攻击71个目标。其中不乏Ubisoft、Crytek等大型企业,加密之前还从受害者处窃取大量数据用做威胁受害者支付赎金的另一筹码。同时,该病毒还在自己搭建的数据泄露网站对这两家公司的安全做出了嘲讽。

图5. Egregor新闻网站

数据泄露

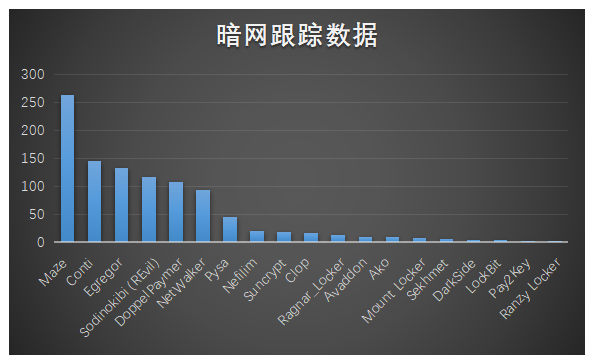

勒索病毒从2020年开始,越来越多的勒索病毒组织选择加入数据泄露大军中,其中已长期跟踪到19个家族在暗网中不断的泄露受害者数据。从暗网跟踪数据看,自2019年年底到2020年11月,已有1000多个企业被不同的勒索病毒家族泄露数据。这其中还不包含已缴纳赎金故未在暗网被公布数据的受害者。

受害者在支付赎金后,虽然可能成功解密了文件,但数据仍在犯罪份子手中。目前已出现多起受害者在支付赎金后,犯罪份子仍将受害者数据公布的情况。同时还有出现过犯罪份子在索要解密文件赎金后再次向受害者索要赎金以赎回被窃取文件,将文件解密和数据保密当做两次勒索项目。

图5. 暗网跟踪数据

黑客信息披露

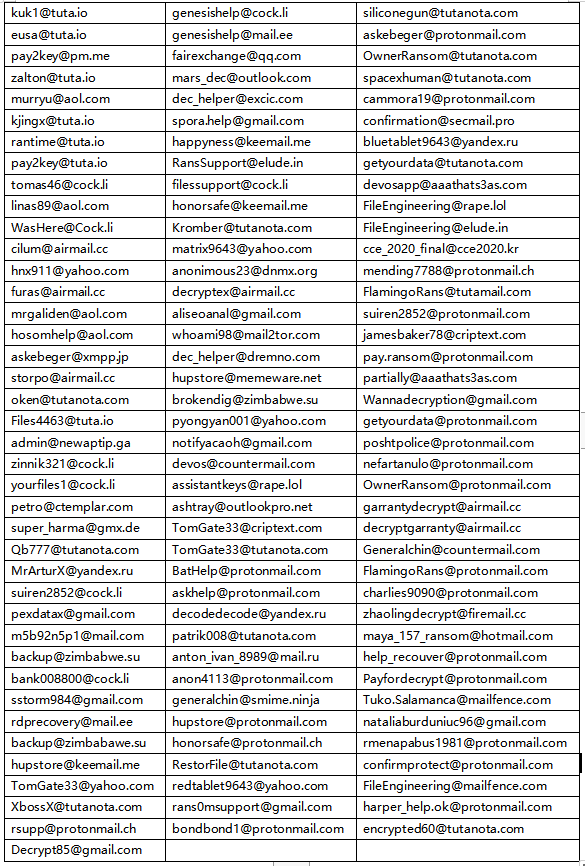

以下是本月搜集到的黑客邮箱信息:

表格1. 黑客邮箱

系统安全防护数据分析

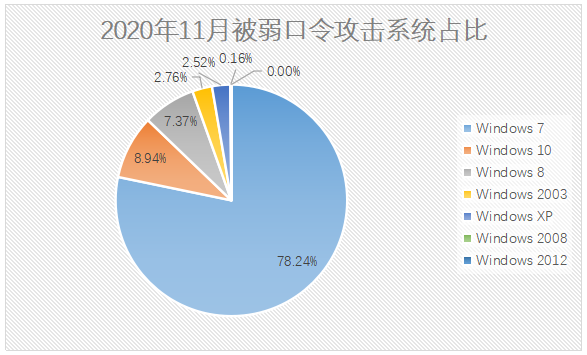

通过将2020年11月与2020年10月的数据进行对比发现,本月各个系统占比变化均不大,位居前三的系统仍是Windows 7、Windows 8 和Windows 10。

图6. 2020年11月被弱口令攻击系统占比

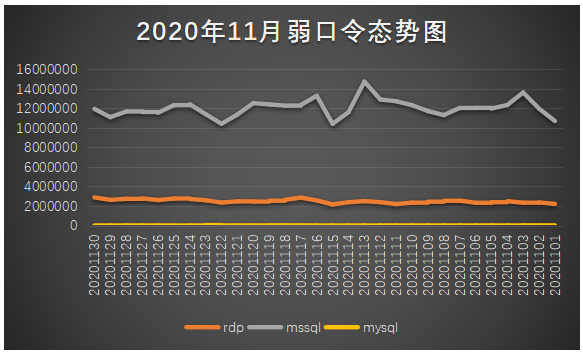

通过观察2020年11月弱口令攻击态势发现,RDP弱口令、MSSql弱口令以及MySql弱口令均无较大的波动。

图8. 2020年11月弱口令态势图

勒索病毒关键词

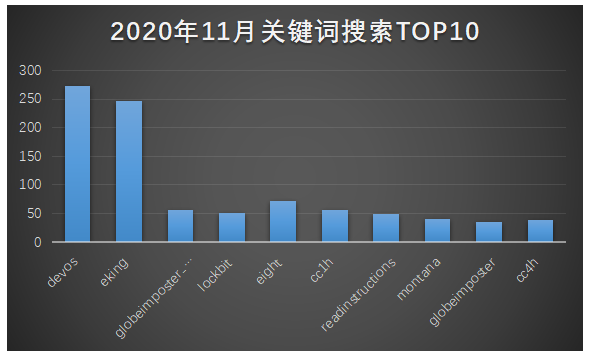

以下是本月上榜活跃勒索病毒统计,数据来自360勒索病毒搜索引擎。

· devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。

· 属于phobos勒索病毒家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· 属于Devos勒索病毒家族,目前尚未可知其传播渠道。

· 属于Cryptojoker勒索病毒家,通过"匿隐" 进行传播。

· eking:属于phobos勒索病毒家族,由于被加密文件后缀会被修改为devos而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· GlobeImposter-Alpha865qqz: 属于GlobeImposter勒索病毒家族,由于被加密文件后缀会被修改为GlobeImposter-Alpha865qqz而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· lockbit: 属于LockBit勒索病毒家族,由于被加密文件后缀会被修改为lockbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· eight:同eking。

· CC1H:同GlobeImposter-Alpha865qqz。

· Readinstructions:属于MedusaLocker勒索病毒家族,由于被加密文件后缀会被修改为Readinstructions而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· montana:属于LeakThemAll勒索病毒家族,又被称作BeijingCrypt家族。由于被加密文件猴崽子会被修改为montana而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· globeimposter:GlobeImposter勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

· CC4H:同GlobeImposter-Alpha865qqz。

图9. 2020年11月关键词搜索TOP10

解密大师

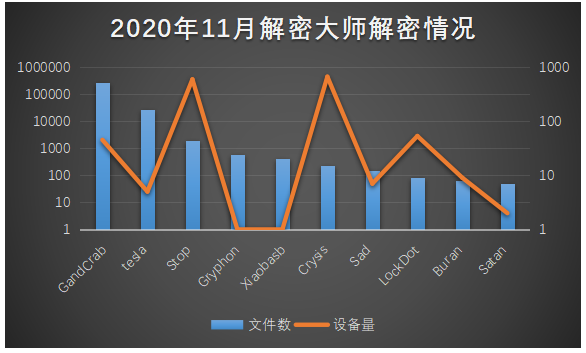

从解密大师本月解密数据看,解密量最大的仍是GandCrab,其次是tesla。使用解密大师解密文件的用户数据最高的是Crysis家族的中招设备,其次则是Stop家族的中招设备。

图10. 2020年11月解密大师解密情况

总结

针对服务器的勒索病毒攻击依然是当下勒索病毒的一个主要方向,企业需要加强自身的信息安全管理能力——尤其是弱口令、漏洞、文件共享和远程桌面的管理,以应对勒索病毒的威胁,在此我们给各位管理员一些建议:

发现中勒索病毒后的正确处理流程:1.发现中毒机器应立即关闭其网络和该计算机。关闭网络能阻止勒索病毒在内网横向传播,关闭计算机能及时阻止勒索病毒继续加密文件。2.联系安全厂商,对内部网络进行排查处理。3.公司内部所有机器口令均应更换,你无法确定黑客掌握了内部多少机器的口令。

后续安全防护建议:

1. 多台机器,不要使用相同的账号和口令

2. 登录口令要有足够的长度和复杂性,并定期更换登录口令

3. 重要资料的共享文件夹应设置访问权限控制,并进行定期备份

4. 定期检测系统和软件中的安全漏洞,及时打上补丁。

5. 定期到服务器检查是否存在异常。查看范围包括:

(1) 是否有新增账户

(2) Guest是否被启用

(3) Windows系统日志是否存在异常

(4) 杀毒软件是否存在异常拦截情况

6. 安装安全防护软件,并确保其正常运行。

7. 从正规渠道下载安装软件。

8. 对不熟悉的软件,如果已经被杀毒软件拦截查杀,不要添加信任继续运行。

此外,无论是企业受害者还是个人受害者,都不建议支付赎金。支付赎金不仅变相鼓励了勒索攻击行为,而且解密的过程还可能会带来新的安全风险。