2023年4月 勒索软件流行态势分析

- 2023-05-05 19:20:14

近年来,随着新型勒索软件的快速蔓延,企业的数据泄露风险不断上升,高额勒索案件频繁出现。可以说,勒索软件的影响范围越来越广,给企业和个人带来的危害性也越来越大。360全网安全大脑可以对勒索软件进行全方位的监测与防御,能够为需要帮助的用户提供反勒索服务。目前,360反勒索服务已累计接收、处理上万起勒索软件感染求助。

2023年4月,全球新增的活跃勒索软件家族有:CrossLock、UNIZA、RTM Locker、DarkAngels、Money Message等。其中DarkAngels是一款双重勒索软件,但尚未在其数据泄露网站公开过受害者信息;RTM Locker是一款以企业为目标的勒索软件,其Linux加密器疑似专门为攻击Vmware ESXi系统而创建。

以下是本月值得关注的部分热点:

1. 近期新发现针对Mac设备的LockBit勒索软件。

2. Google广告推送被勒索软件团伙使用的BumbleBee恶意软件。

3. 新型勒索软件Money Message索要百万美元赎金。

基于近期对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)特发布本报告。

感染数据分析

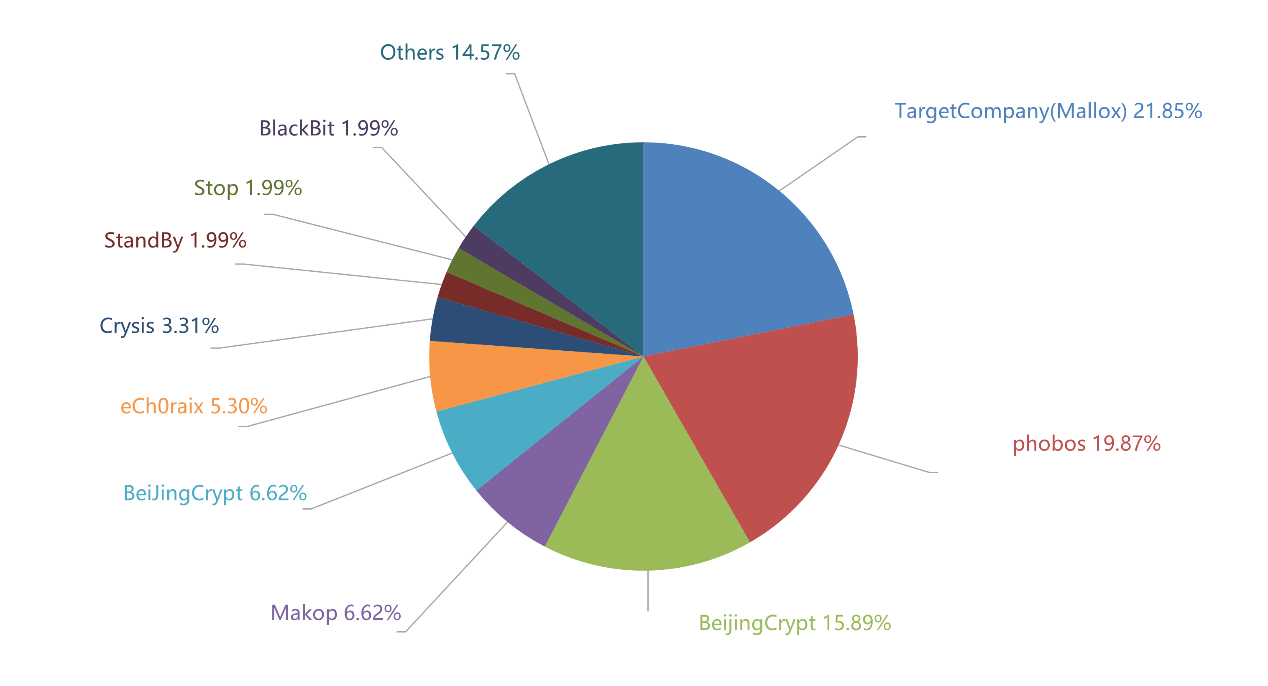

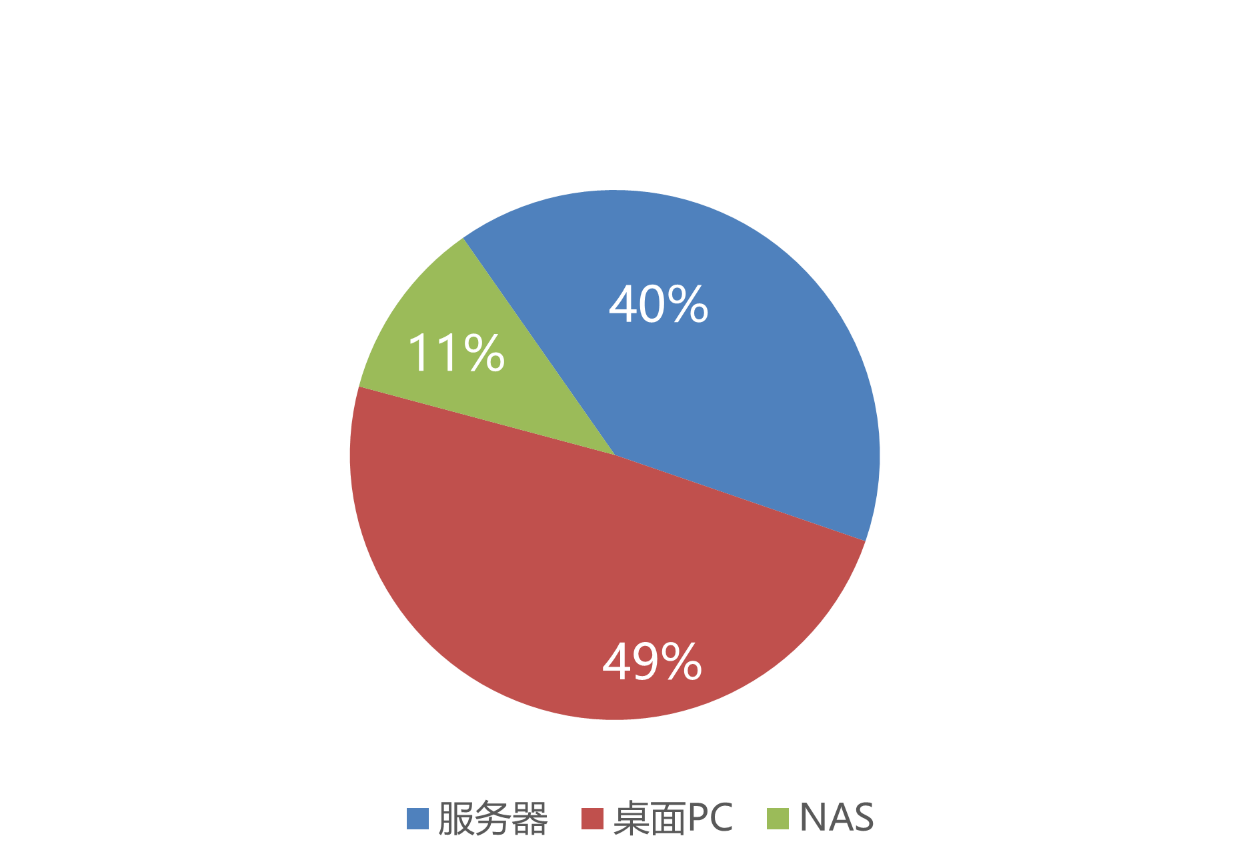

针对本月勒索软件受害者所中病毒家族进行统计:TargetCompany(Mallox)家族占比21.85%居首位,phobos家族占比19.87%位居第二,BeijingCrypt家族占比15.89%位居第三。

本月针对NAS设备进行攻击的eCh0Raix勒索软件家族有明显上升。

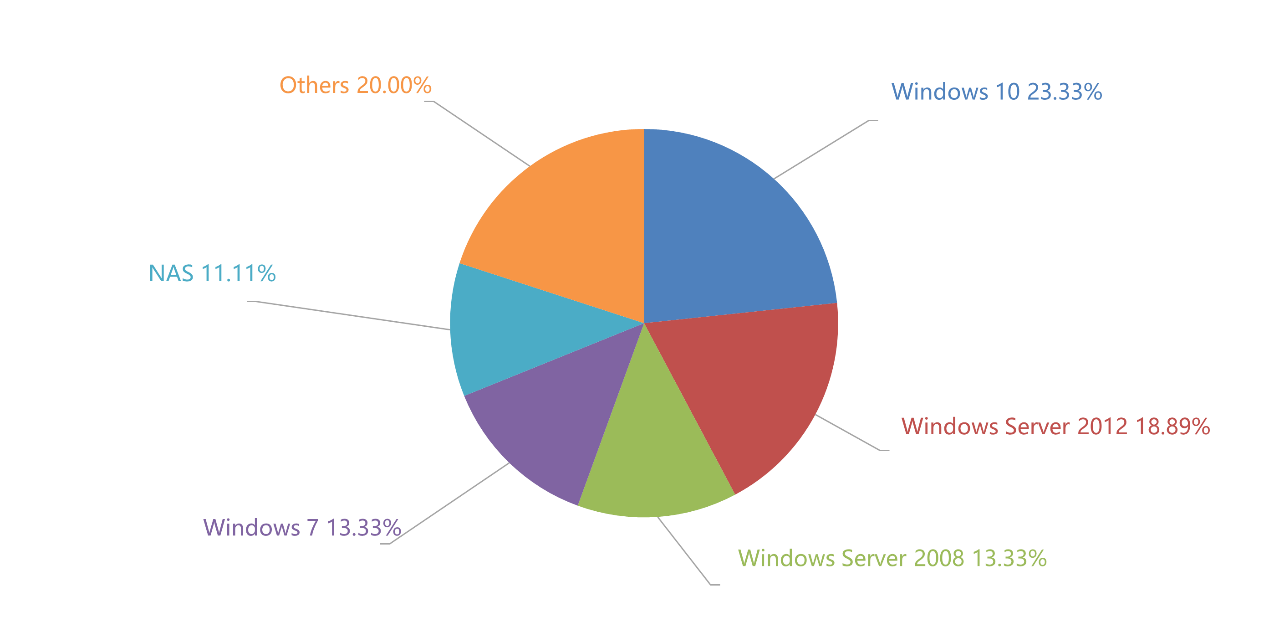

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2012以及Windows Server 2008。

2023年4月受攻击的系统类型仍以桌面系统为主。

勒索软件疫情分析

近期新发现针对Mac设备的LockBit勒索软件

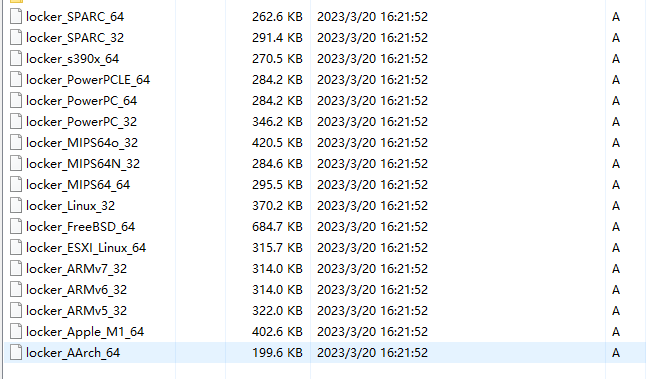

LockBit勒索组织首次创建了针对Mac平台的勒索软件,很可能成为第一个专门针对MacOS的主流勒索软件。

从历史数据上看,LockBit组织曾创建使用过专门针对Windows、Linux和VMware ESXi服务器等平台的勒索软件。近期发现该组织还创建了之前未在野外攻击中出现的,针对MacOS、FreeBSD等系统以及ARM、MIPS和SPARC指令集的勒索软件。

此次发现的新勒索软件中还存在一款名为locker_Apple_M1_64的勒索软件。经分析,该软件运行于Apple Silicon最新的Mac系统中。此外,该研究人员还发现了针对旧版PowerPC平台Mac系统的样本。

Google广告推送被勒索软件团伙使用的BumbleBee恶意软件

以企业为攻击目标的Bumblebee恶意软件正通过Google Ads和SEO污染手段进行传播,攻击者以推广Zoom、Cisco AnyConnect、ChatGPT和Citrix Workspace等流行软件为诱饵进行诱导扩散。

Bumblebee是一款恶意软件加载器,首次捕获时间为2022年4月。根据研究,有理由认为其是由Conti勒索软件团队主导,用于替代BazarLoader后门软件来获取网络的初始访问权限,并为后续的勒索攻击进行铺垫。2022年9月,研究人员发现了该软件的在野攻击案例,主要利用PowerSploit框架将反弹DLL注入到内存当中发动攻击。

近期,安全人员发现了该软件利用Google Ads的新动向——通过宣传流行应用程序的钓鱼版本来将自身恶意软件加载器传播给毫无防备的受害者。

新型勒索软件Money Message索要百万美元赎金

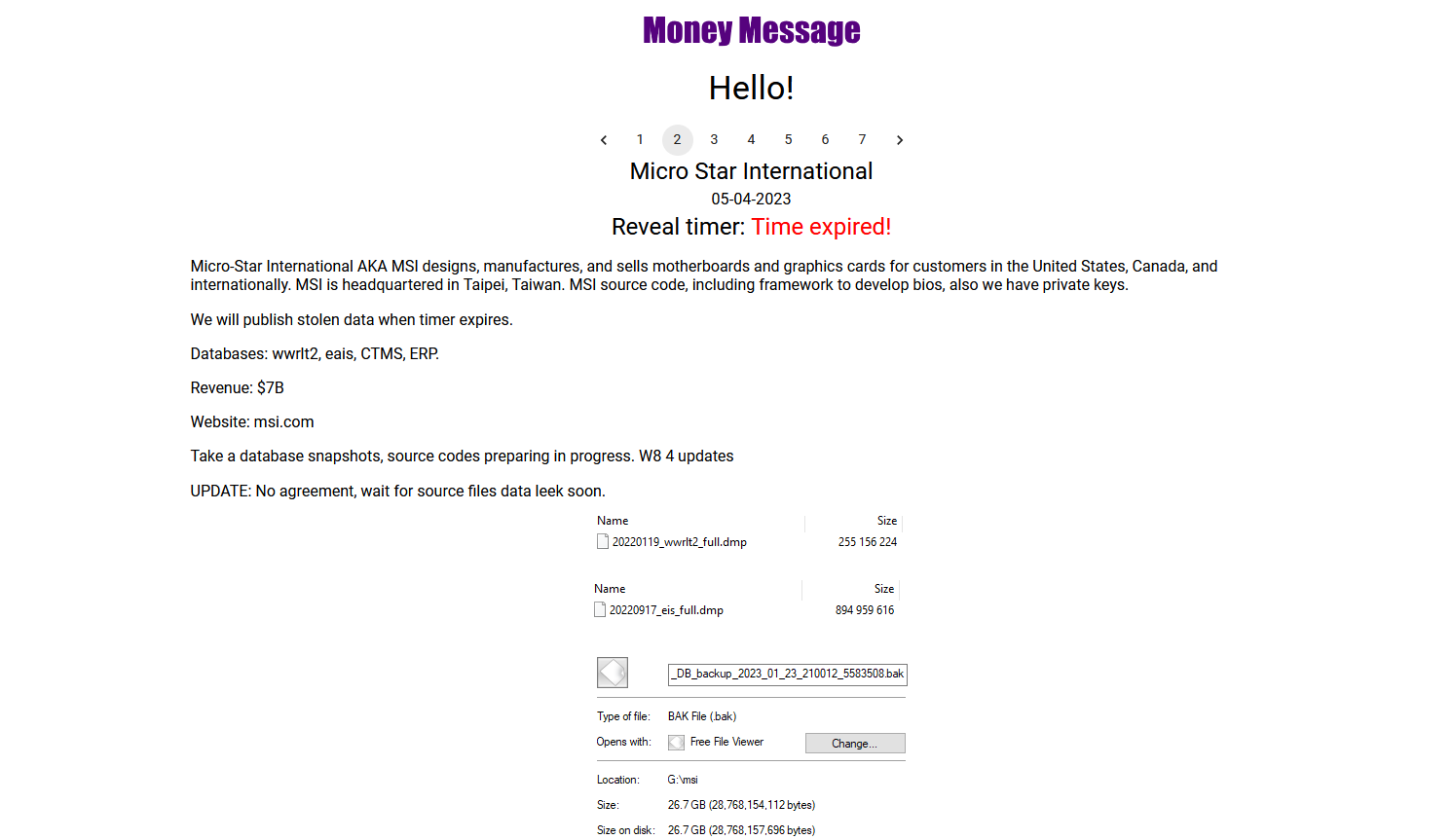

3月底,一款名为“Money Message”的新勒索软件出现在互联网中,该勒索软件针对全球受害者发动攻击并要求支付数百万美元的赎金以防止泄露数据及换取数据解密。

目前,攻击者在其勒索网站上列出了6名受害者,其中包括微电子制造商MSI及航空公司Biman Airlines。攻击者在其数据泄露网站上列出了MSI的CTMS和ERP数据库以及包含软件源代码、私钥以及BIOS固件等文件的屏幕截图。Money Message威胁称要在五天内公布被盗1.5T大小的数据文件,除非MSI满足其高达400万美元的赎金要求。

黑客信息披露

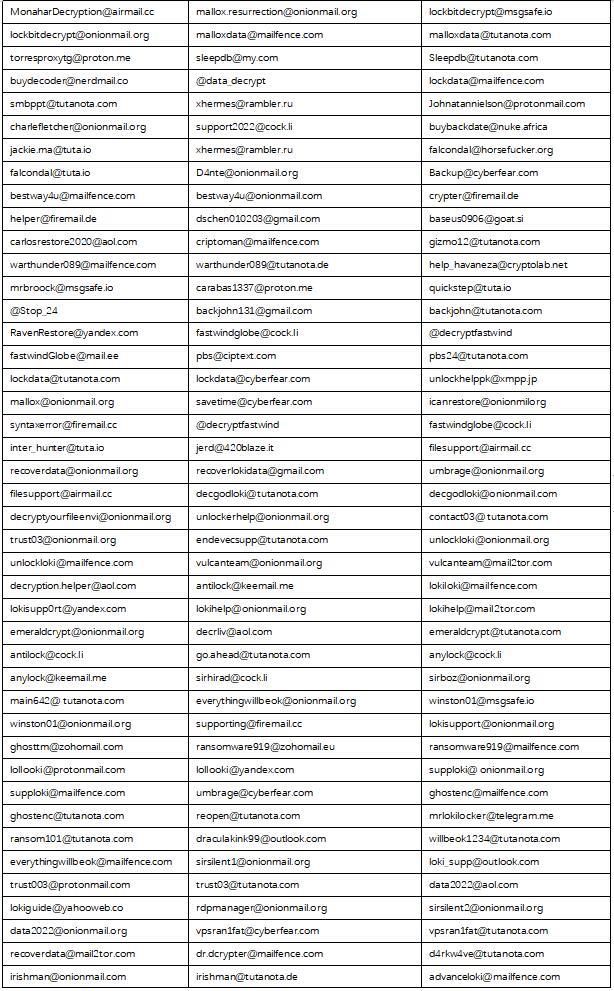

以下是本月收集到的黑客邮箱信息:

表格1. 黑客邮箱

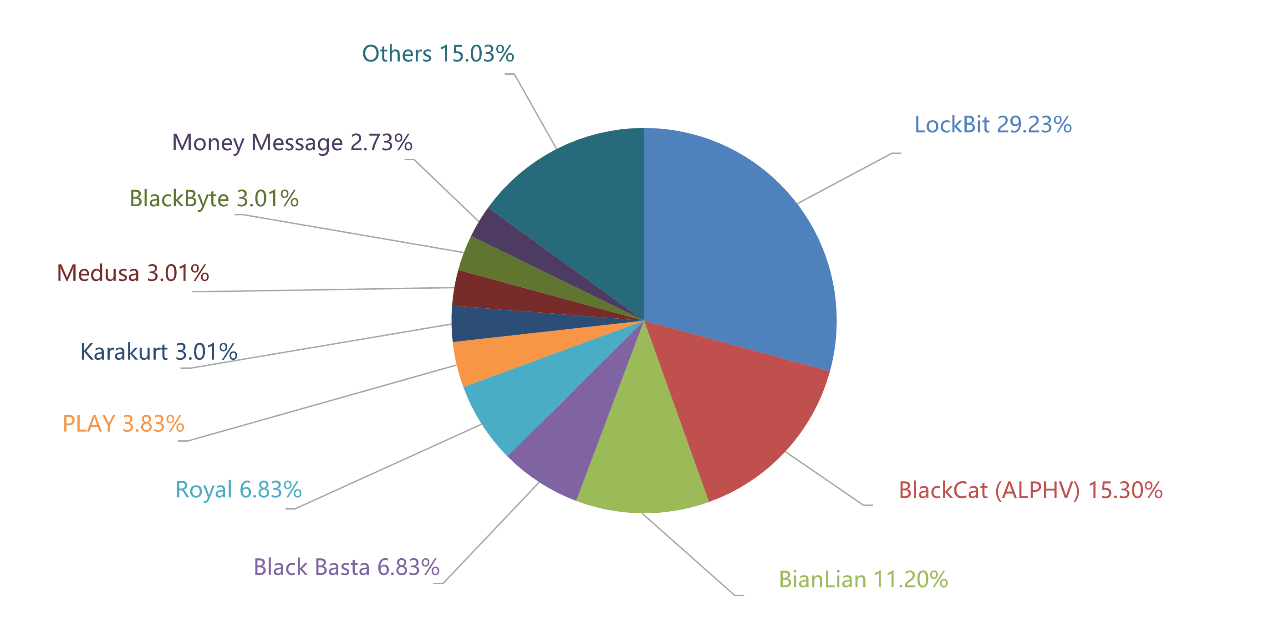

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,数据泄露进一步升级。以下是本月通过数据泄露获利的勒索软件家族情况统计,数据仅包含未在第一时间缴纳赎金或拒缴纳赎金的企业和个人(已经支付赎金的企业或个人,不会出现在这个清单中)。

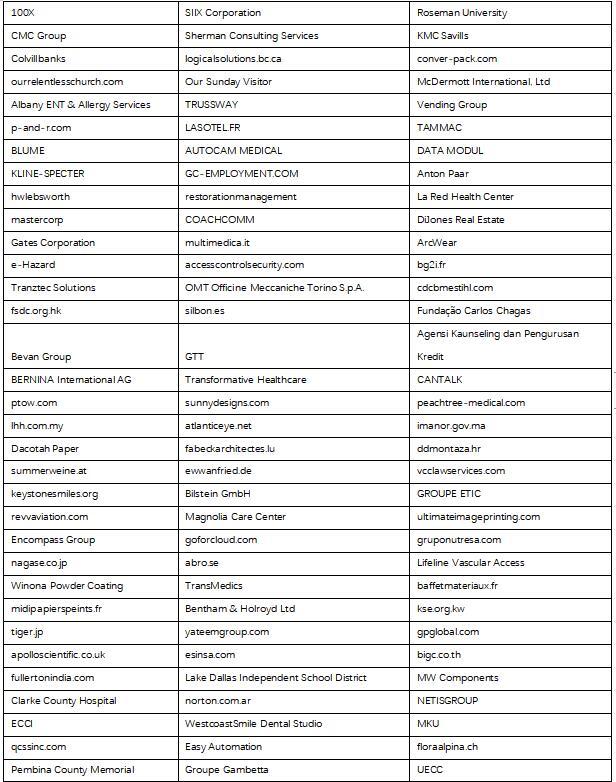

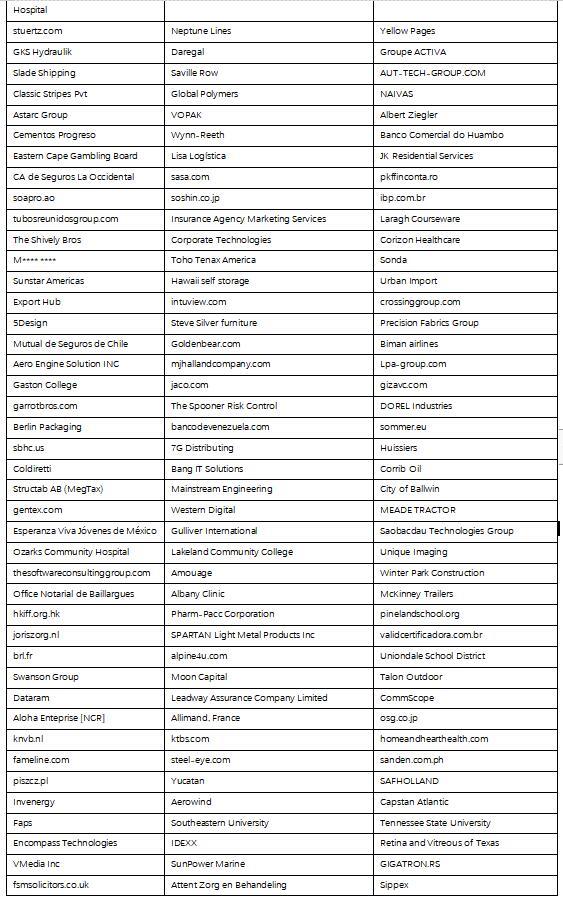

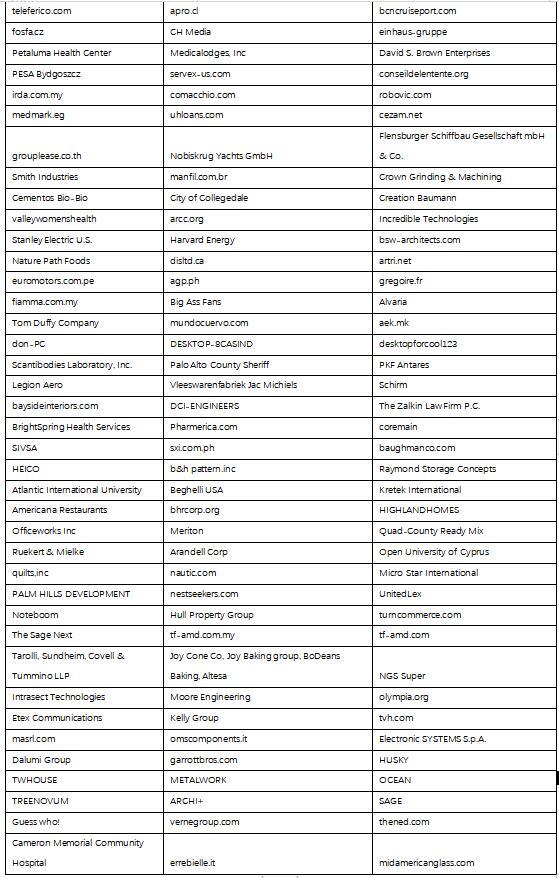

以下是本月被双重勒索软件家族攻击的企业或个人。尚未发现数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露的准备,及时采取补救措施。

本月总共有336个组织/企业遭遇勒索攻击,其中有6个中国组织/企业在本月遭遇了双重勒索/多重勒索。由于有24个组织/企业未被标明,因此未被列入以下表格中。

表格2. 受害组织/企业

系统安全防护数据分析

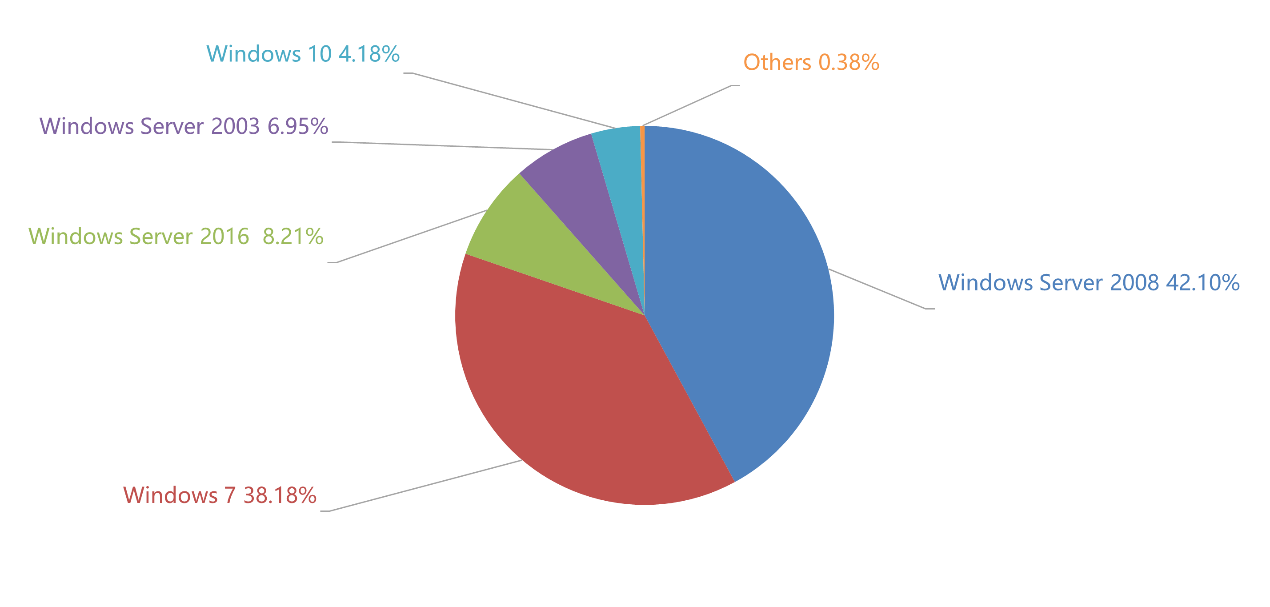

360系统安全产品已新增黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows Server 2008、Windows 7以及Windows Server 2016。

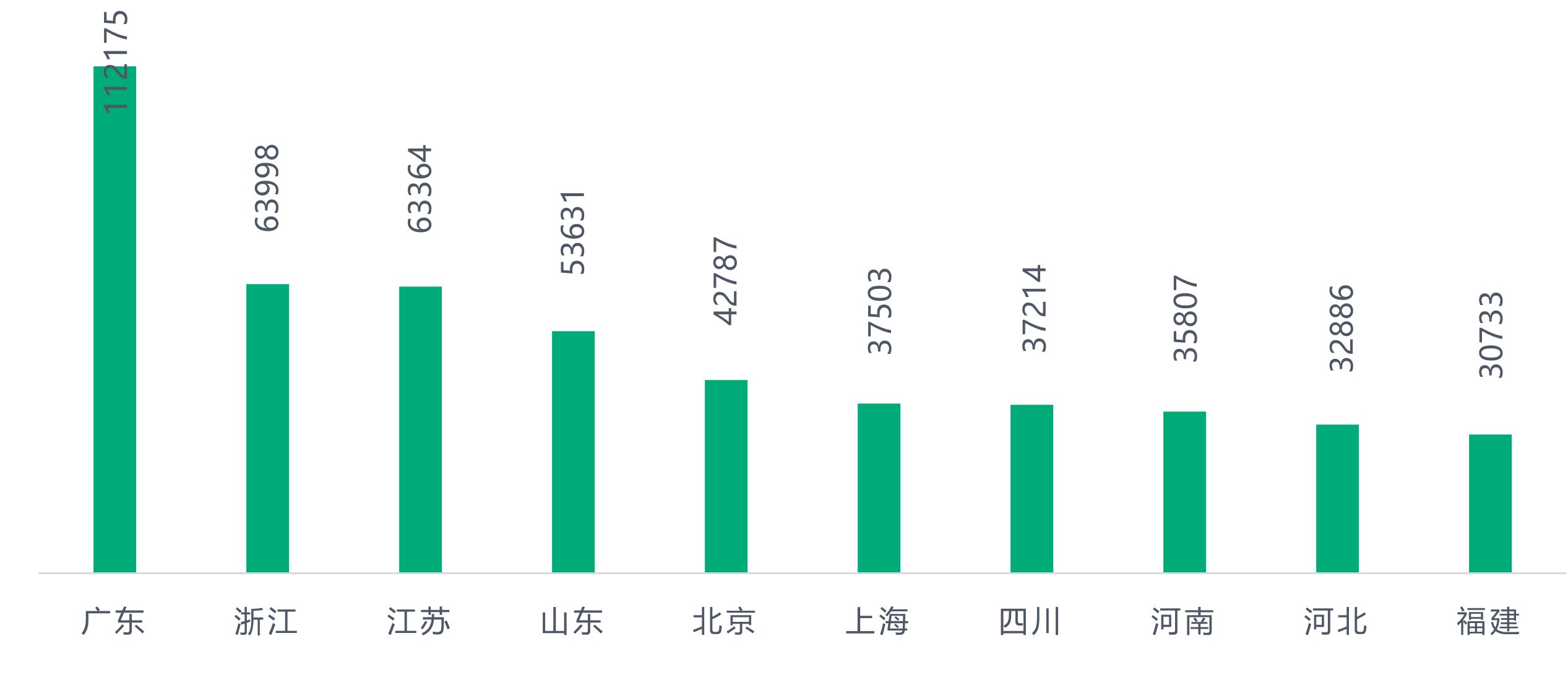

通过对2023年4月被攻击系统所属地域的统计发现,数字经济发达地区仍是攻击的主要对象,与之前几个月的情况相比,变化并不大。。

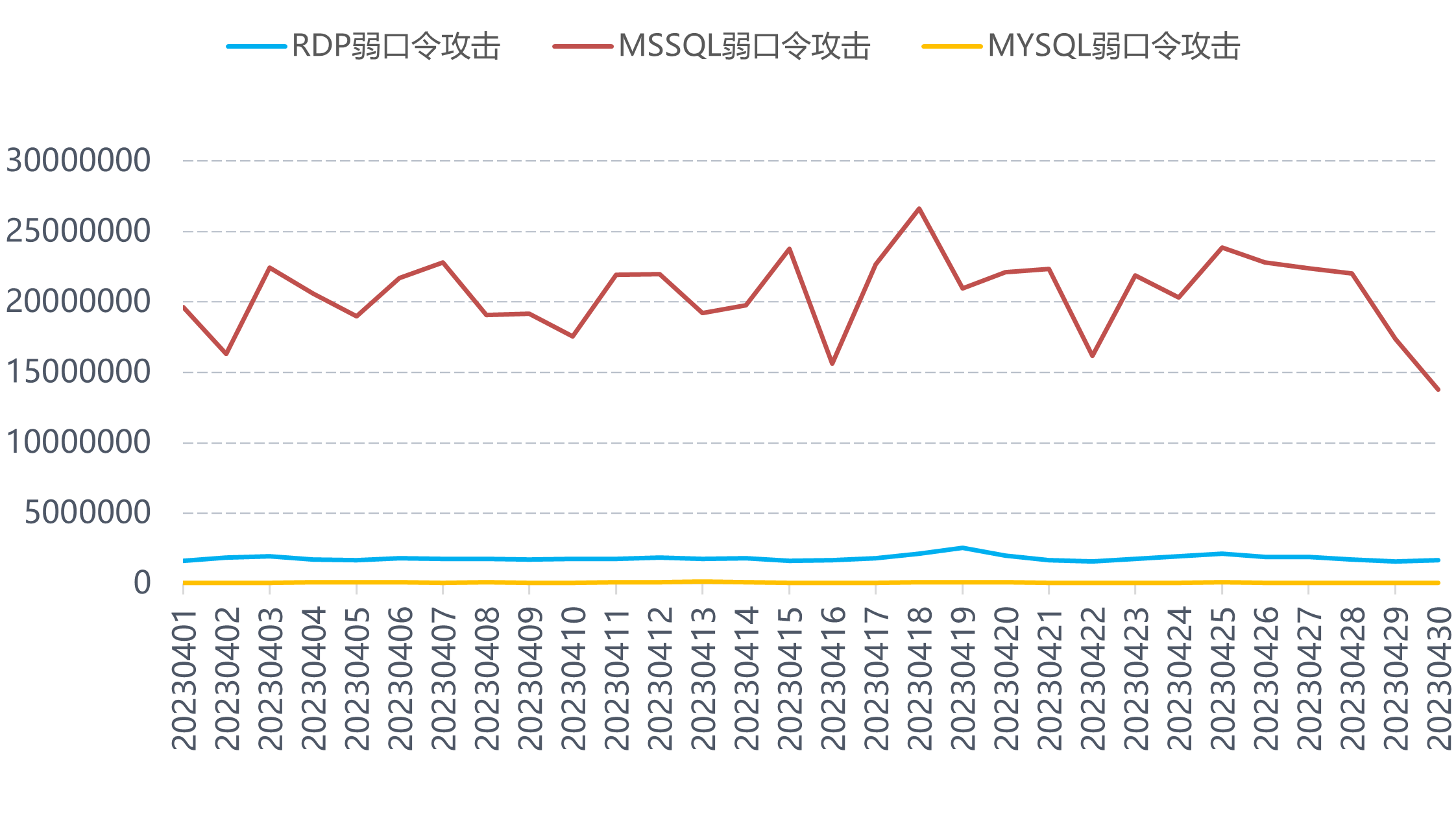

通过观察2023年4月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

勒索软件关键词

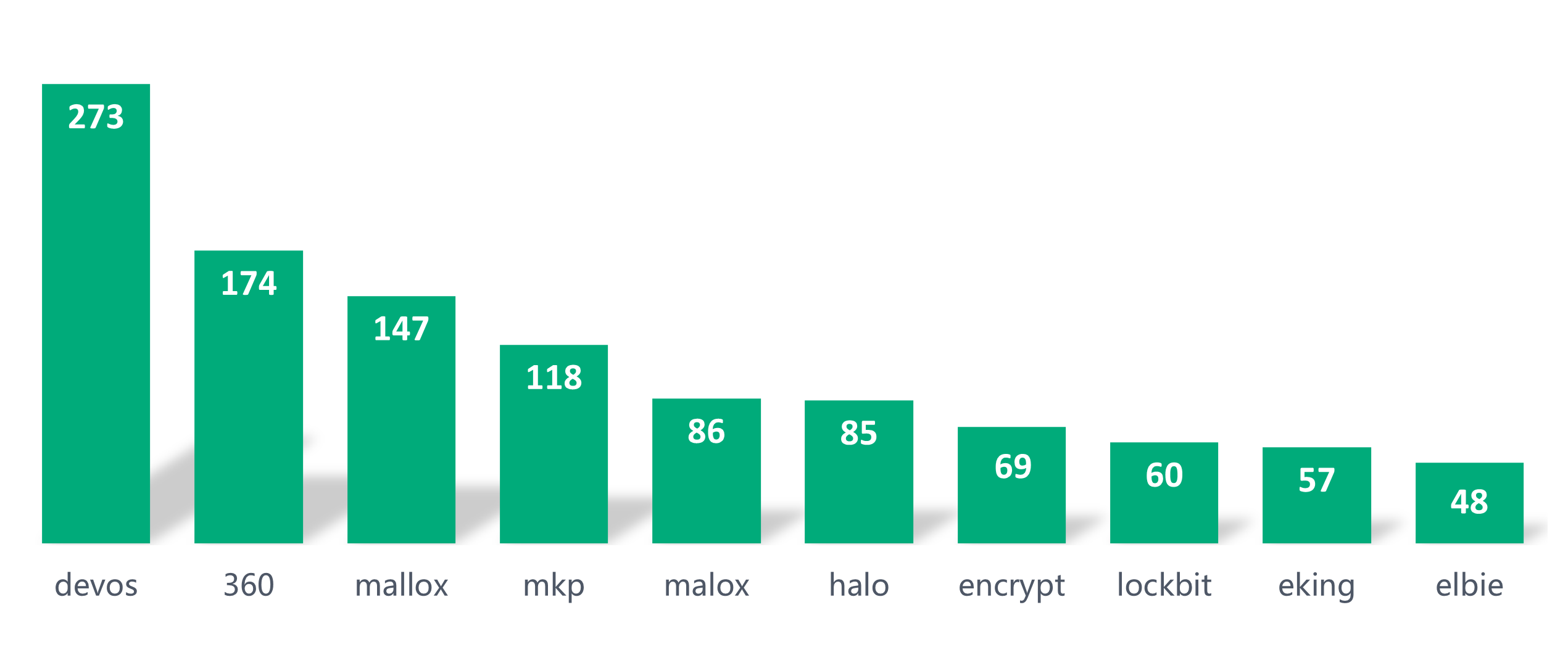

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

l devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l 360:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为360而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒,本月新发现还可以通过数据库弱口令攻击进行传播。l

l mallox:属于TargetCompany(Mallox)勒索软件家族,由于被加密文件后缀会被修改为mallox而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒和SQLGlobeImposter渠道进行传播。此外360安全大脑监控到该家族曾通过匿影僵尸网络进行传播。

l mkp:属于Makop勒索软件家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l malox:同mallox。

l halo:同360。

l encrypt:该后缀虽被多个勒索软件家族使用,但在本月活跃的仅有eCh0Raix勒索软件家族,因被加密文件后缀会被修改为.encrypt后而成为关键词,该勒索软件家族还可以利用桌面弱口令和漏洞对NAS设备发起针对性攻击。

l lockbit:属于LockBit勒索软件家族,因被加密文件后缀会被修改为lockbit而成为关键词。该家族的运营模式可以分为两种不同的方式。第一种是无差别攻击,该方式会对全网发起数据库弱口令攻击或远程桌面弱口令攻击,一旦攻击成功,勒索软件将被投毒到受害者计算机中。在这种情况下,攻击者并不会窃取受害者的数据。第二种是针对性攻击,该方式主要针对大型企业,攻击者不仅会部署勒索软件,还会窃取企业重要的数据。如果受害组织或企业无法在规定时间内缴纳赎金,该团伙将会把数据发布到其数据泄露站点上,任何可以访问该网站的人都可以下载受害者的数据。

l eking:phobos勒索软件家族,因被加密文件后缀会被修改为eking而成为关键词。该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l elbie:同eking。