勒索病毒传播至今,360反勒索服务已累计接收到上万勒索病毒感染求助。随着新型勒索病毒的快速蔓延,企业数据泄露风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索病毒给企业和个人带来的影响范围越来越广,危害性也越来越大。360安全大脑针对勒索病毒进行了全方位的监控与防御,为需要帮助的用户提供360反勒索服务。

2021年12月,全球新增的活跃勒索病毒家族有: CarckVirus、Miner、Razer、Youneedtopay、Bl@ckt0r、Karakurt等家族,其中Bl@ckt0r、Karakurt为本月新增的双重勒索病毒家族。在本月消失很长一段时间的TellYouThePass勒索病毒家族,利用Log4j2漏洞卷土重来。

感染数据分析

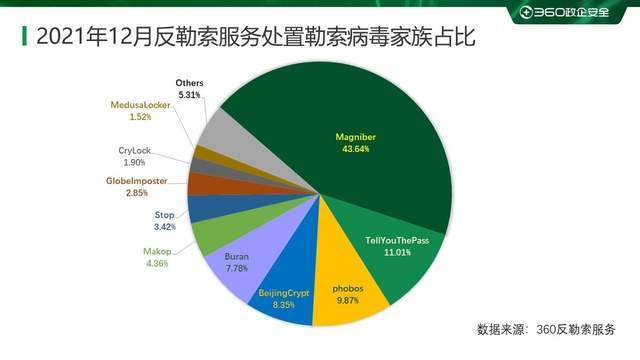

针对本月勒索病毒受害者,所中勒索病毒家族进行统计,Magniber家族占比43.64%居首位,其次是占比11.01%的TellYouThePass,phobos家族以9.87%位居第三。

根据360安全大脑监控到的数据显示,12月初,攻击者开始利用最新的Log4j2 RCE漏洞(CVE-2021-44228)传播TellYouThePass勒索病毒家族,使用某OA用户受灾严重。

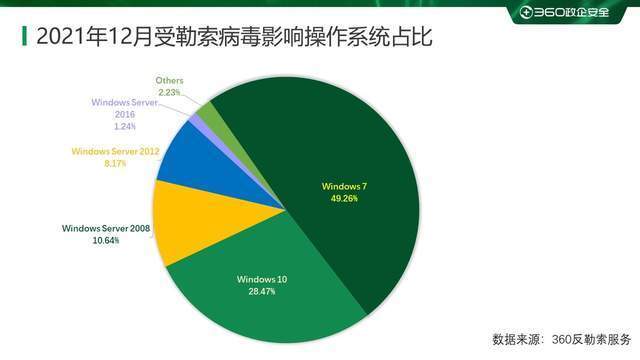

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 7、Windows 10、以及Windows Server 2008。

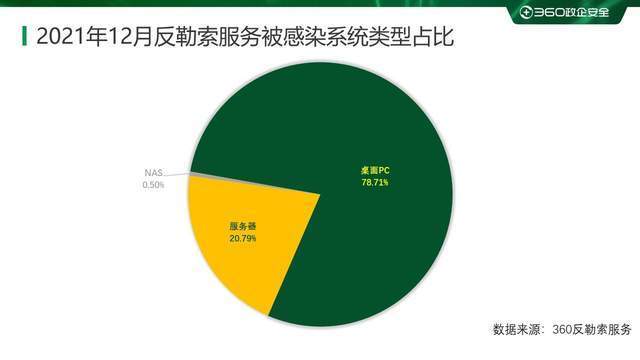

2021年12月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型仍以桌面系统为主。与上个月相比,无较大波动。

勒索病毒疫情分析

Log4j2漏洞被勒索病毒广泛利用

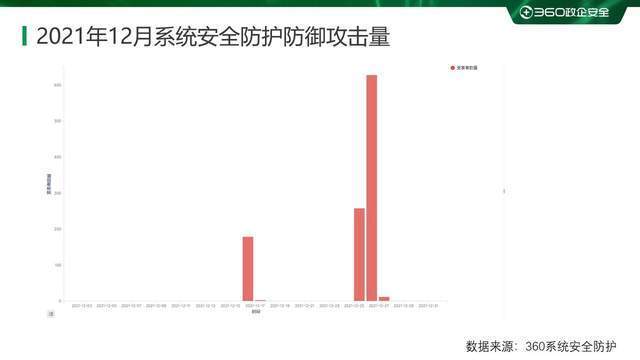

本月Apache的Log4j2组件被发现重大漏洞(CVE-2021-44228,远程代码执行漏洞),该漏洞在12月9日被披露,在12月11日便出现大量针对Log4j2进行的恶意攻击行为。360安全大脑监控到,曾消失了很长一段时间的TellYouThePass勒索病毒,在12月17日携Log4j2漏洞利用卷土重来,对某OA系统发起针对性攻击(该系统使用到了Log4j2组件)。该家族在传播时并没有像传统的勒索病毒一样选择持续性攻击,而是间断性的攻击。其在12月27日出现最大攻击量,单日被攻击设备超600台。

由于Log4j2漏洞利用方式简单、危害严重,在本月还曾被多个勒索病毒家族使用。本月勒索病毒相关案件还有:

本月中旬,研究人员发现新型勒索病毒Khonsari尝试利用Log4Shell进行传播。攻击者利用Log4Shell远程执行代码漏洞从远程服务器下载.NET二进制文件,该二进制文件对目标机器上的文件进行加密,并将扩展名.khonsari添加到每个文件中。该病毒还会发出勒索信息,要求以比特币支付赎金。

本月下旬,著名勒索病毒家族Conti勒索病毒开始使用Log4J的相关漏洞来快速攻击 VMware vCenter Server实例并加密虚拟机中的数据。

微软提醒自托管的Minecraft服务器管理员升级到最新版本,以抵御利用Log4J2漏洞进入系统的Khonsari勒索攻击。

越南最大的加密交易平台之一ONUS因其支付系统使用了带有漏洞Log4j导致遭到网络攻击。随后便找到攻击者威胁说已窃取其将近200万用户的数据,并索要500万美元的赎金。

洛杉矶计划生育协会遭遇勒索病毒攻击

数据泄露带来的危害越来越明显,不仅影响企业/组织的正常运营,还将其负面影响逐步渗透到大众的生活。在本月,根据洛杉矶计划生育协会(PPLA)发送给患者的通知中透露的消息:该协会在2021年10月9日至17日之间遭受勒索病毒攻击(攻击者在其内网中潜伏了长达一周,通过这段时间在内网中寻找并窃取高价值信息数据),导致40万名患者数据被黑客窃取,其中包含患者的地址、保险信息、出生日期、临床信息等。黑客在后续的勒索中,不仅向洛杉矶计划生育协会索要赎金,同时也将魔爪伸向了个人信息泄露的40万名患者。参考此前类似案例,黑客可能会利用这些会影响患者的名誉或工作的特点私密信息,以泄露给患者朋友或雇主为名,对患者本人勒索赎金。

Hive勒索病毒组件大联盟,四个月内攻击数百个目标

通过安全研究员直接从Hive的管理小组收集到的信息发现,Hive勒索病毒团伙可能比其泄密站点显示的更加活跃,自该行动于6月下旬曝光以来,其下属组织平均每天攻击 3 家公司,其下属组织在四个月的事件入侵了超过350个企业或组织。

该团伙的数据泄露站点目前仅列出了71家未支付赎金的公司,表明有大量Hive勒索病毒受害者支付了赎金。保守估计,仅在10月到11月之间,Hive勒索病毒团伙的利润就高达数百万美元。

Rook勒索病毒是Babuk泄露代码的新一代衍生品

Babuk勒索病毒家族在2021年4月攻击华盛顿警方后,因对从警方窃取到的250GB数据处理意见始终无法达成一致,最终内部分裂。在6月份其生成器被恶意泄露,在9月其完整的源代码被公开发布在暗网。

近期的网络攻击中出现的一款名为Rook的新型勒索病毒,其技术细节、传播链条以及方式,都与Babuk勒索病毒非常相似。该团伙自称急需通过破坏公司网络和加密设备来赚取“大量资金”。截止2021年12月31日,该家族已在其数据泄露网站公开发布过6名受害企业/组织信息。同时,从该家族的数据泄露网站发布的信息看,该家族陈,如果发现其网站不能被正常访问,将会立即发布受害者信息,企图通过威胁的手段阻止第三方(网络安全公司、执法部门等)攻击其基础设备。

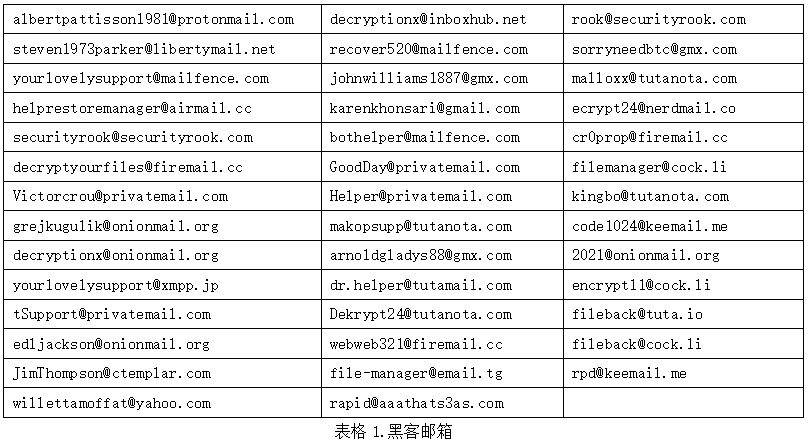

黑客信息披露

以下是本月收集到的黑客邮箱信息:

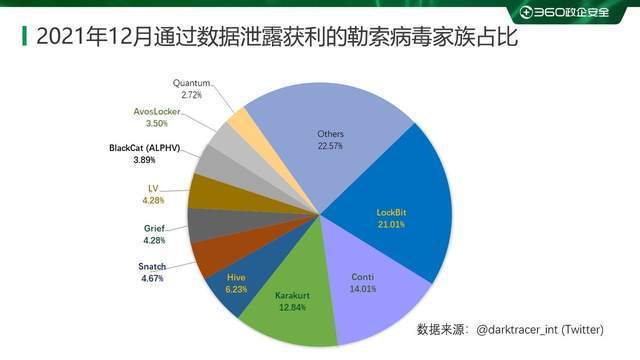

当前,通过双重勒索或多重勒索模式获利的勒索病毒家族越来越多,勒索病毒所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索病毒家族占比,该数据仅为没有第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

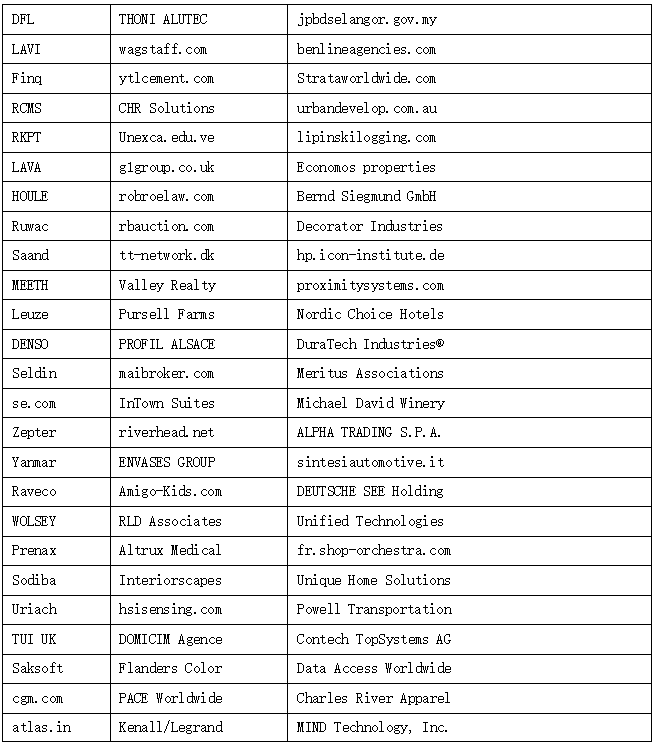

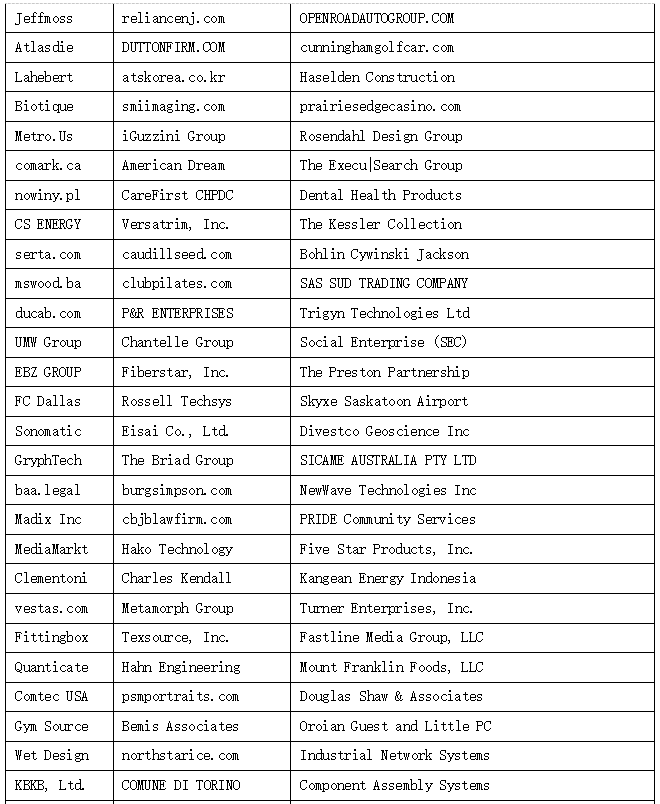

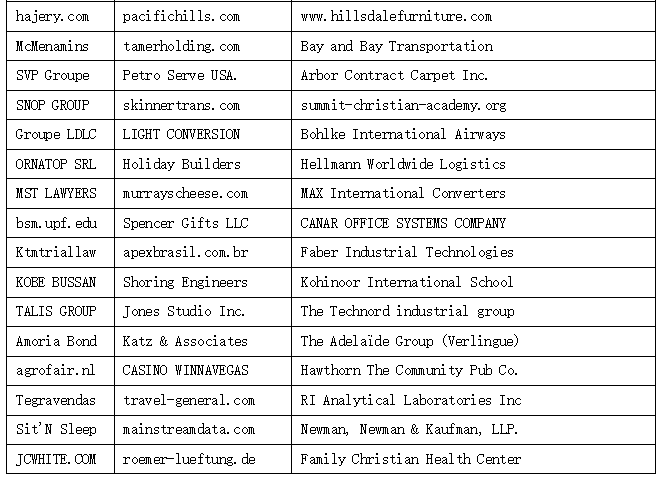

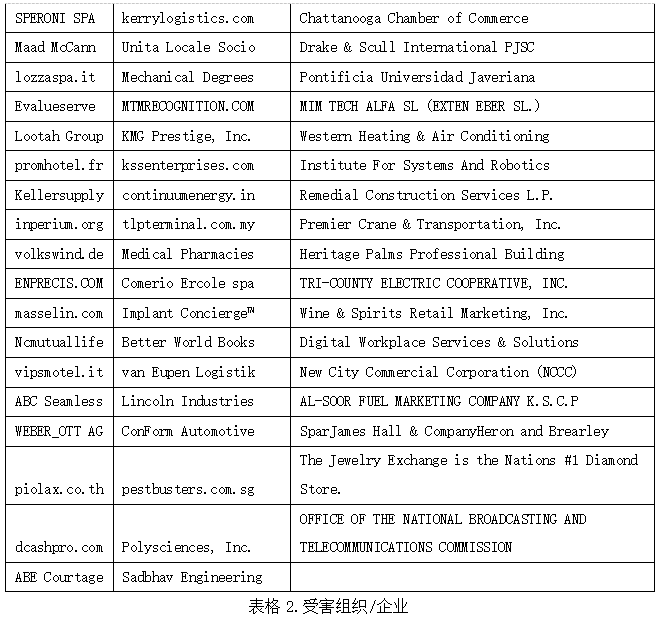

以下是本月被双重勒索病毒家族攻击的企业或个人。若未发现被数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。本月总共有258个组织/企业遭遇勒索攻击,其中中国仅有1个组织/企业在本月遭遇了双重勒索/多重勒索。

系统安全防护数据分析

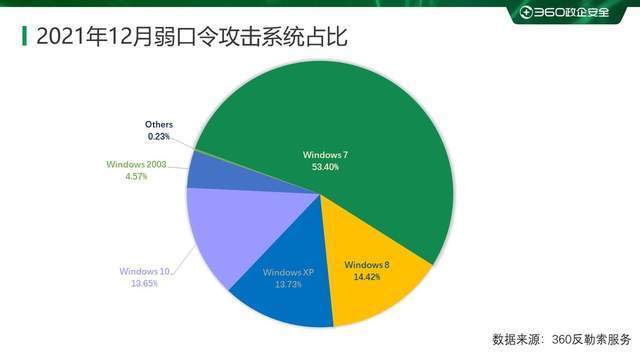

通过将2021年11月与12月的数据进行对比,本月各个系统占比变化均不大,位居前三的系统仍是Windows 7、Windows 8和Windows 10。

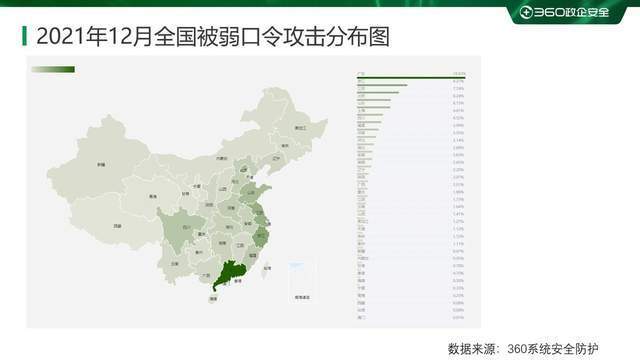

以下是对2021年12月被攻击系统所属地域采样制作的分布图,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

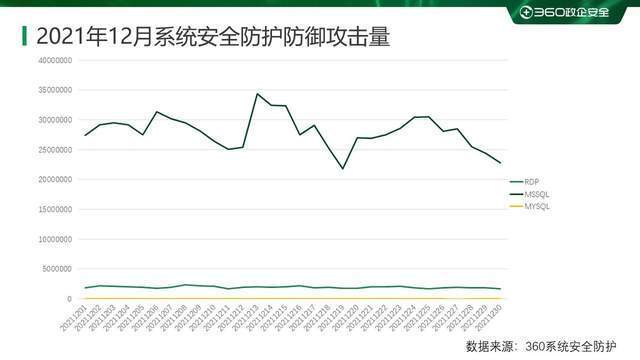

通过观察2021年12月弱口令攻击态势发现,RDP弱口令攻击和MYSQL弱口令攻击整体无较大波动。MSSQL弱口令攻击虽有波动,但无大的变动,整体呈下降态势。

勒索病毒关键词

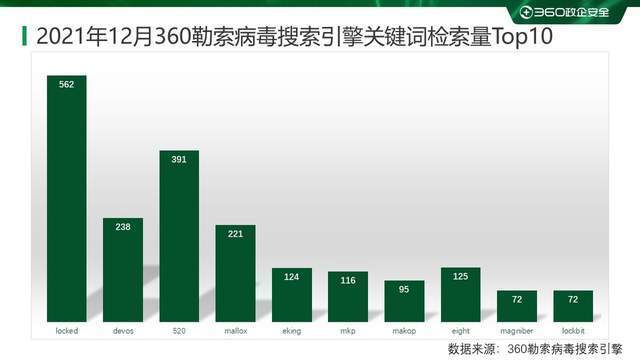

以下是本月上榜活跃勒索病毒关键词统计,数据来自360勒索病毒搜索引擎。

Locked:属于TellYouThePass勒索病毒家族,由于被加密文件后缀会被修改为locked而成为关键词。该家族本月主要的传播方式为:通过Log4j2漏洞进行传播。

devos:该后缀有三种情况,均因被加密文件后缀会被修改为devos而成为关键词。但本月活跃的是phobos勒索病毒家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

520:属于BeijngCrypt勒索病毒家族,由于被加密文件后缀会被修改为520而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

Mallox:属于Mallox勒索病毒家族,由于被加密文件后缀会被修改为mallox而成为关键词。通过SQLGlobeImposter渠道进行传播。

eking:同devos。

mkp:属于Makop勒索病毒家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

Makop:该后缀有两种情况, 均因被加密文件后缀会被修改为makop而成为关键词:

属于Makop勒索病毒家族,该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

属于Cryptojoker勒索病毒家,通过“匿隐” 进行传播。

eight:同devos。

Magniber: 被该家族加密的文件,后缀均被修改为随机字符串,其主要传播方式为:通过挂马网站进行传播。

hauhitec:属于YourData,由于被加密文件后缀会被修改为hauhitec而成为关键词。通过“匿隐” 僵尸网络进行传播。

LockBit:LockBit勒索病毒家族,由于被加密文件后缀会被修改为lockbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

解密大师

从解密大师本月解密数据看,解密量最大的是Sodinokibi,其次是GandCrab。使用解密大师解密文件的用户数量最高的是被Crysis家族加密的设备,其次是被CryptoJoker家族加密的设备。