攻击概况

近日,360反勒索服务接到大量受害者反馈其设备中被植入了勒索软件。而这波勒索攻击的受害者都有着两个显著的共同特征:

1. 中招设备未安装360安全产品;

2. 中招设备均为运行财务管理服务的计算机;

经360安全智脑的分析研判,成功锁定了这一波攻击的来源为TellYouThePass勒索家族——一家擅长利用服务器漏洞进行规模化攻击的老牌勒索软件家族。该家族仅在2023年就发动了3轮较大规模的攻击,而在2024年初又开始继续作恶。

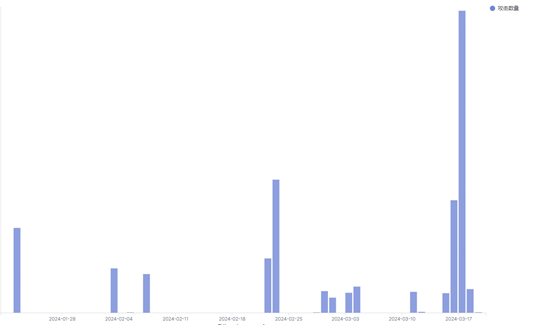

而360云端智脑也为我们展示了其最近半年的攻击趋势,可以看到最近一段时间,其活跃程度显著增加:

图1 TellYouThePass勒索软件2024年一季度攻击态势

本轮集中爆发是该家族在龙年后的首度回归——仅在3月20日一天我们就监测到了数千台财务电脑遭其攻击。

攻击说明

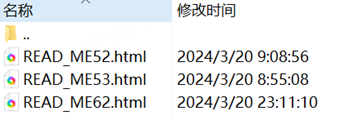

我们对受到本轮攻击的部分设备进行了分析。发现受攻击设备一旦成功被感染勒索软件,其本地的数据库与文档便会遭到加密,文件扩展名会被修改为“.locked”。而勒索软件留下的勒索信文件名则有2种形式:

l READ_ME+2位随机数字.html

图2 随机数字勒索信文件名

l READ_ME6.html

图3 固定名称勒索信文件名

但无论那种命名形式,其内容则完全一致。其中包含了每个用户独有的识别ID以及下述共通文本:

send 0.08btc to my address:bc1qnuxx83nd4keeegrumtnu8kup8g02yzgff6z53l. contact email:service@helloworldtom.online,if you can't contact my email, please contact some data recovery company(suggest taobao.com), may they can contact to me .your id:

根据勒索信内容看,本轮的攻击者将勒索赎金金额定在了0.08比特币。按照本文撰写时的实时汇率计算,该勒索金额折合人民币约为3.8万余元。

图4 勒索赎金金额汇率

在信中,对方还留下了接收赎金的比特币钱包地址:

bc1qnuxx83nd4keeegrumtnu8kup8g02yzgff6z53l

以及联系邮箱:

此外,攻击者还在勒索信中很“贴心”的建议受害者:如果无法通过邮箱与自己联系,还可以通过一些数据恢复公司(建议通过某电商平台)联系自己。

【提示:以上“建议”为勒索信中内容,360强烈不推荐用户进行上述操作】

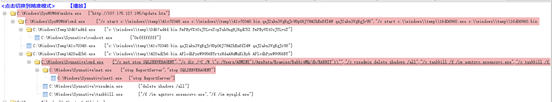

360安全大脑监控到攻击者是利用了财务管理系统的命令执行漏洞对受害设备进行的入侵,进而调用系统进程mshta.exe下载并执行远程服务器上的勒索脚本。而本轮攻击所涉及的脚本地址为:

hxxp:// 107.175.127 [.]195/

图5 TellYouThePass勒索攻击进程列表

安全建议

由于此类攻击是瞄准某一特定行业或特定平台展开的入侵行动,因而其往往具有较为明确的指向性。但根据以往经验,出现大规模入侵的时间节点通常在周末或节假日,然而本轮攻击则在工作日发起,推测可能与近期众多企业财务开始核算年终奖与次年度预算有关。故此,360建议部署了财务管理系统的政企用户尽快联系官方获取安全补丁。

官网发布的补丁地址为:

https://www.chanjetvip.com/product/goods/

同时,我们也建议包括使用了各类云服务的用户使用360安全卫士、360企业安全云等安全产品抵御包括TellYouThePass家族在内的各类勒索软件攻击,保障广大用户的设备及系统安全。

TellYouThePass家族简介

“TellYouThePass”勒索病毒家族是一种勒索软件,最早于2019年3月出现。由于其背后始终是由单一黑客组织运营,因此该黑客组织也同样被称为TellYouThePass。根据现有线索推断,该组织为国内黑客团伙,其惯于在高危漏洞被披露后的短时间内利用漏洞修补的时间差,对暴露于网络上并存在有漏洞的机器发起攻击。其曾经使用过的代表性漏洞有:“永恒之蓝”系列漏洞、WebLogic应用漏洞、Log4j2漏洞、国内某OA系统漏洞、国内某财务管理系统漏洞等。而一旦攻击成功后,便会投递勒索病毒实施加密,并向被加密的文件添加后缀名为“.locked”。

该家族在2021年发动了几轮攻击后便逐渐销声匿迹。但从2022年8月开始,该勒索家族又开始活跃在大众视野当中。

2022年8月,该病毒家族曾利用0day漏洞对某财务管理系统发起针对性攻击,仅短短一天时间内,就感染了2000多台设备。到了2022年12月,该病毒家族还利用多个漏洞对国内流行的财务软件发起针对性攻击。

2023年6月初,TellYouThePass再度回归,利用某财务管理系统中存在的命令执行漏洞发起了一波较为强势的攻击。而本轮攻击是当年其“重出江湖”后的第二次大规模勒索攻击。

2023年10月,该病毒家族利用CVE-2023-46604漏洞发起攻击,在windows与 Linux 设备上利用 ActiveMQ 进行加密。

待到2023年末,海康威视的产品被曝出存在漏洞,而这又被TellYouThePass利用发起勒索攻击。此次攻击事件所涉及的漏洞均为任意文件上传漏洞。由于海康威视部分综合安防管理平台对上传文件接口校验不足,导致攻击者可以利用漏洞将恶意文件上传到平台,并最终获取服务权限或引发服务异常。相关漏洞所影响的平台产品及对应版本为:

l iVMS-8700(V2.0.0~V2.9.2)

l iSecure Center(V1.0.0~V1.7.0)

海康威视官方已于2023年6月修复了相关产品漏洞,并发布相关公告对其用户进行安全提示。

值得一提的是,自2023年起TellYouThePass便在勒索信中开始明确引导受害者去某电商平台寻找中间商完成最终的解密交易用以提高其勒索的成功率。