事件概述

近期,360安全大脑接到多起用户反馈,在访问正常网站时,页面多次被异常重定向至色情或广告页面,需多次刷新后才能正常打开。经技术分析排查,发现该问题系用户使用的路由器DNS配置被非法篡改所致。攻击者通过利用路由器漏洞或弱口令,批量篡改DNS设置,实施流量劫持并谋取非法利益。

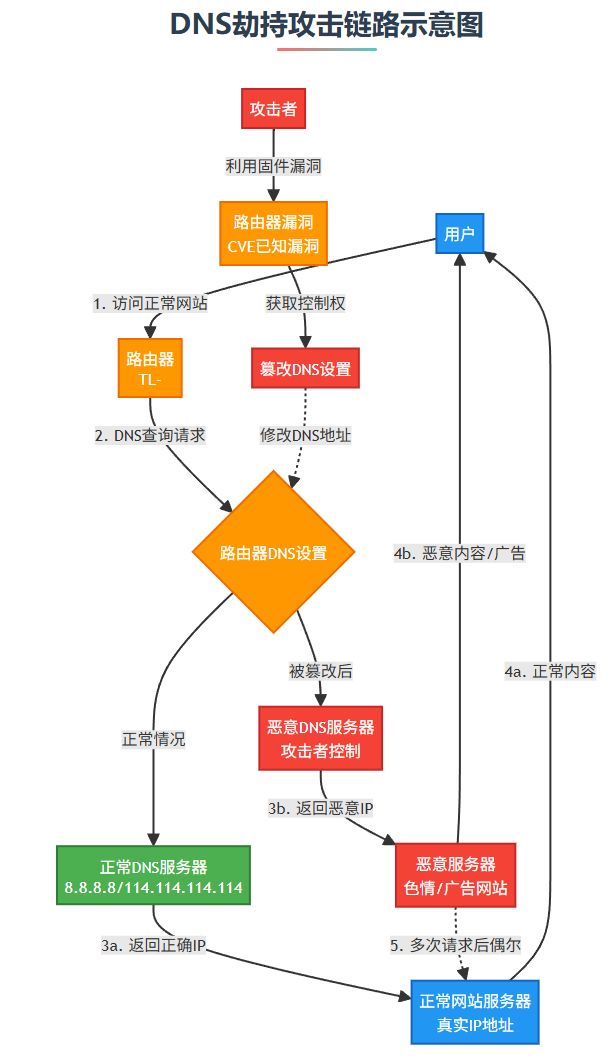

经分析,本次劫持攻击的链路示意图如下:

图1. DNS劫持攻击链路示意图

根据360安全大脑的大数据统计分析,本次DNS劫持事件的攻击数据态势如下:

图2. DNS劫持攻击数据态势图

攻击原理分析

DNS篡改机制

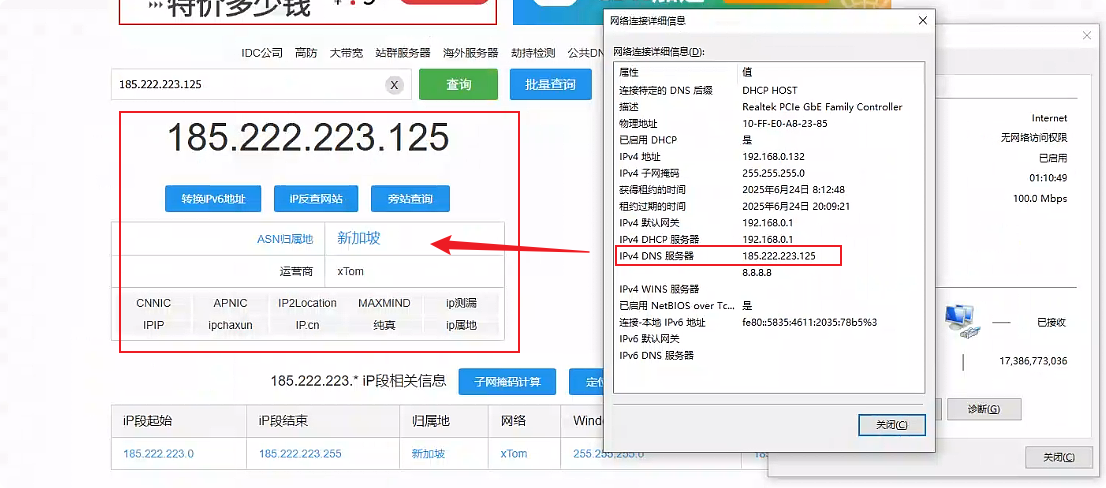

攻击者通过利用路由器固件漏洞或默认弱口令,远程登录路由器管理界面,篡改WAN侧或DHCP服务下发的DNS服务器地址,将其指向恶意DNS服务器(如185.222.223.125)。

图3. 被篡改的DNS设置

恶意DNS行为

当用户发起域名解析请求时,恶意DNS服务器优先返回攻击者控制的恶意IP地址,导致用户访问被重定向至色情或广告页面。

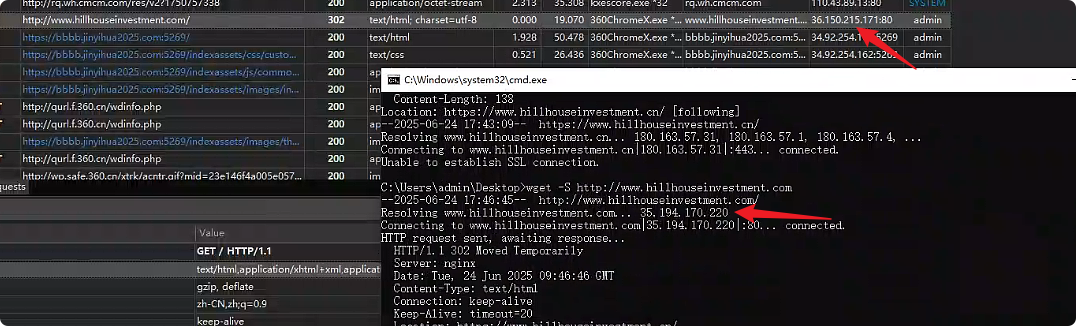

图4. DNS被篡改后导致网络访问劫持攻击

多次请求后,恶意DNS服务器再返回真实目标站点的IP地址,用户刷新页面后可正常访问,形成“前几次跳转、刷新后正常”的现象。

攻击影响范围

受影响设备主要集中在TP-LINK系列路由器,尤其是TL-WR886N的某些固件版本。

统计数据显示,该恶意DNS服务器的解析请求量最高月度超过237万次,影响范围广泛。

攻击过程复现

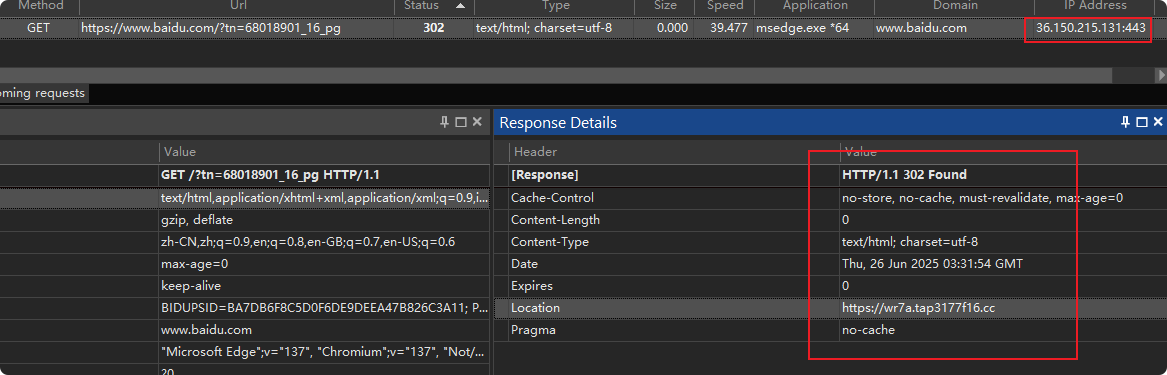

当用户访问正常网站(以baidu.com为例),DNS请求同样会被恶意DNS服务器解析为恶意IP地址。

图5. 劫持baidu.com网络访问

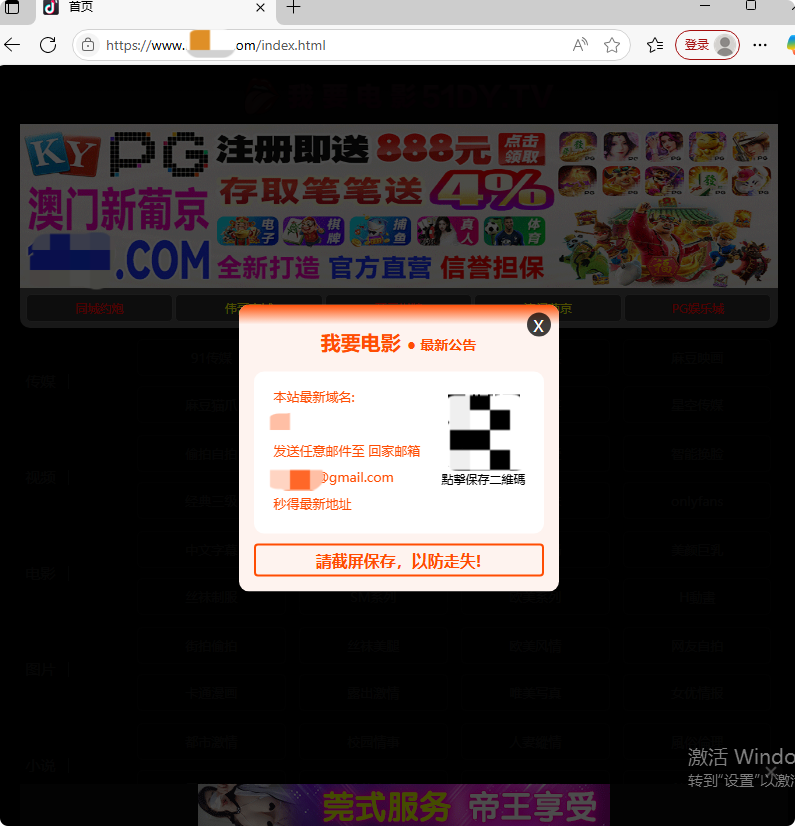

用户浏览器收到恶意IP后,远端的恶意服务器会返回一个代码为302的页面重定向指令,将页面重定向至色情或广告页面。而在多次刷新页面后,恶意DNS服务器则会返回真实IP地址。此时,用户又可以正常访问目标网站。

图6. 被重定向后的色情网站示例

攻击特征总结

特征类别 | 具体表现 |

攻击目标 | 家用路由器 |

攻击方式 | 利用固件漏洞或弱口令远程篡改DNS配置 |

恶意DNS | 185.222.223.125 |

攻击现象 | 正常网站前几次访问被重定向至色情/广告页面,多次刷新后恢复 |

攻击目的 | 流量劫持与非法变现 |

表1. 攻击特征总结

应急响应与防护建议

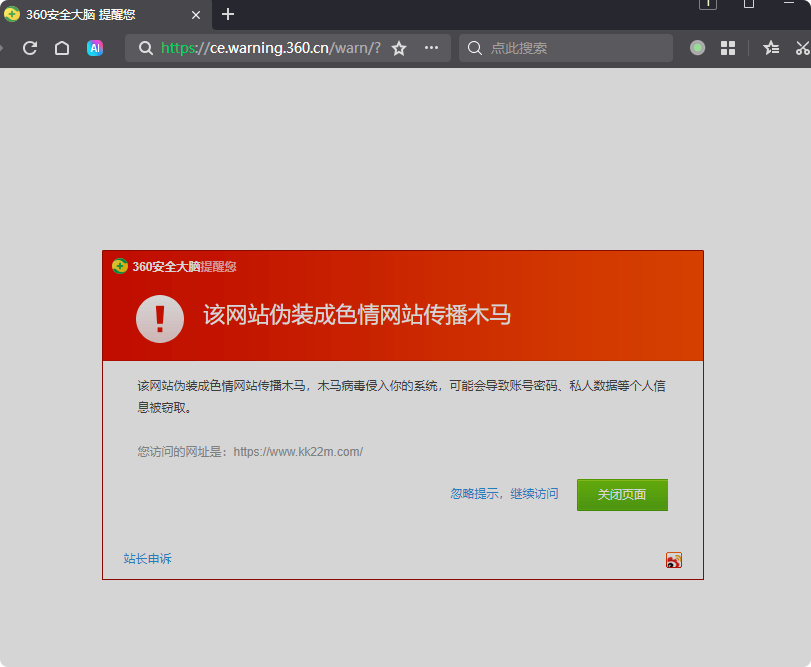

360安全大脑已对该恶意DNS服务器及相关诱导网站进行拦截。建议用户及网络维护方立即开展以下排查与加固措施:

1. 更新固件

立即将路由器固件升级至官方最新版本,修复已知漏洞。

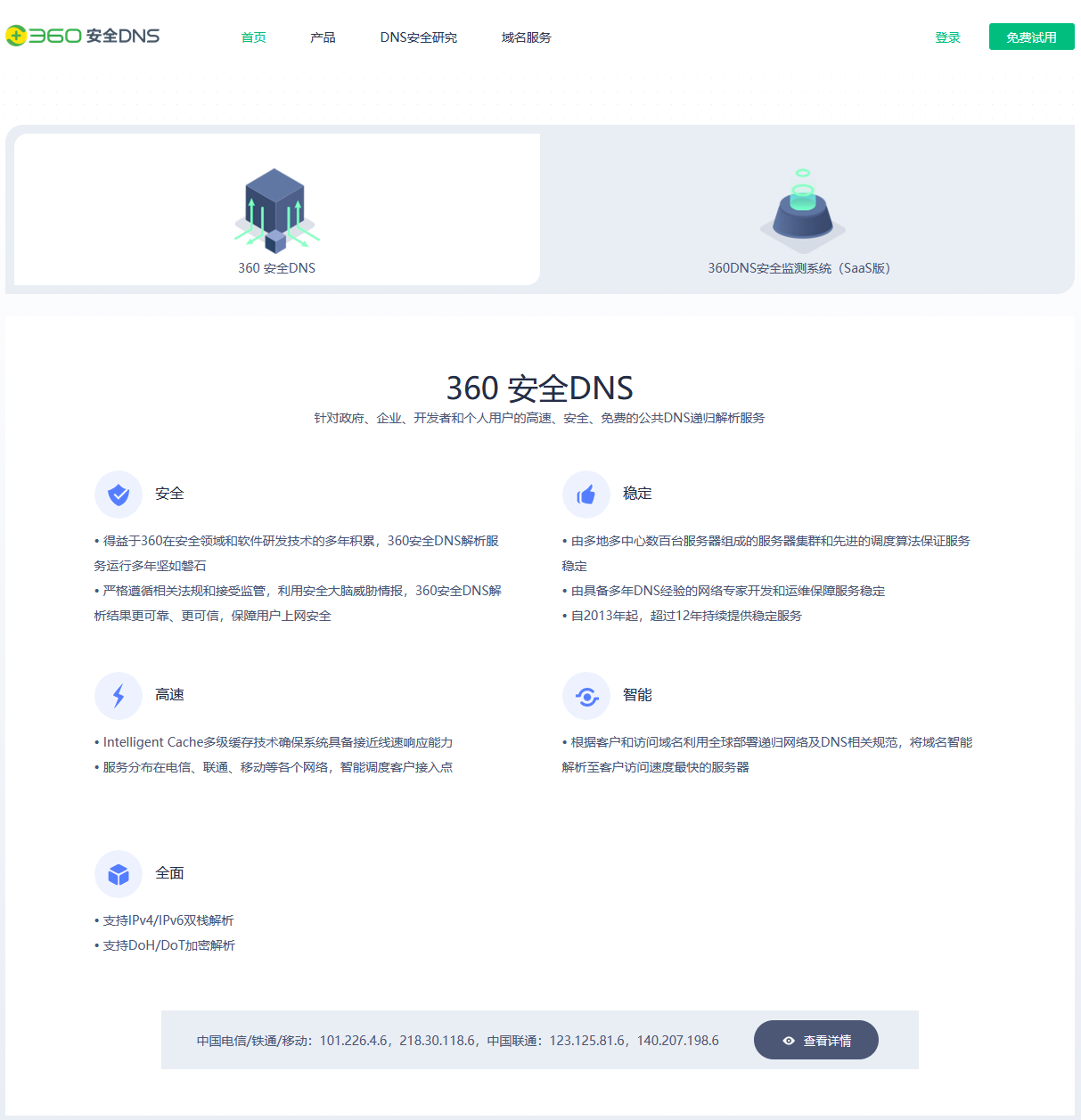

2. 核查DNS配置

登录路由器管理界面,检查WAN侧与LAN/DHCP下发的DNS服务器地址是否被篡改为恶意IP(如185.222.223.125)。若发现异常,立即恢复为可信DNS并保存配置。

中国电信、铁通、移动网络的用户可以将DNS设置为:101.226.4.6或218.30.118.6;而中国联通网络的用户可将DNS设置为:123.125.81.6或140.207.198.6。

也可以直接使用360安全DNS产品(https://sdns.360.net/)来解决此类问题。

图7. 360安全DNS

3. 清空DNS缓存

重启路由器与上游光猫后,清空本机与浏览器DNS缓存(如Windows系统执行'ipconfig /flushdns'命令,清除浏览器DNS缓存),再次测试访问是否恢复正常。

4. 关闭不必要服务

检查并关闭路由器的“远程管理/云管理/UPnP/DMZ/端口转发”等功能,避免不必要的端口暴露,尤其是HTTP/HTTPS/Telnet/SSH等对外服务。

5. 清理劫持规则

检查并清理路由器上的“DNS代理/静态DNS/自定义Hosts”等相关条目,确保无残留劫持规则。

结语

本次DNS劫持攻击事件具有隐蔽性强、影响面广、可持续反复等特点,且常与已披露的固件漏洞或默认弱口令配置密切相关。广大用户及网络维护人员应提高警惕,及时采取上述防护措施,确保网络环境的安全与稳定。

而360用户不必太过担心,360安全大脑无需升级,即可对此类攻击进行有效拦截。同时,360安全大脑将持续监测此类攻击活动,第一时间发布安全预警与防护建议,保障用户上网安全。

图8. 360安全大脑第一时间拦截本次攻击