2024年2月勒索软件流行态势分析

- 2024-03-05 17:20:06

勒索软件传播至今,360反勒索服务已累计接收到数万勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄露风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害性也越来越大。360全网安全大脑针对勒索软件进行了全方位的监测与防御,为需要帮助的用户提供360反勒索服务。

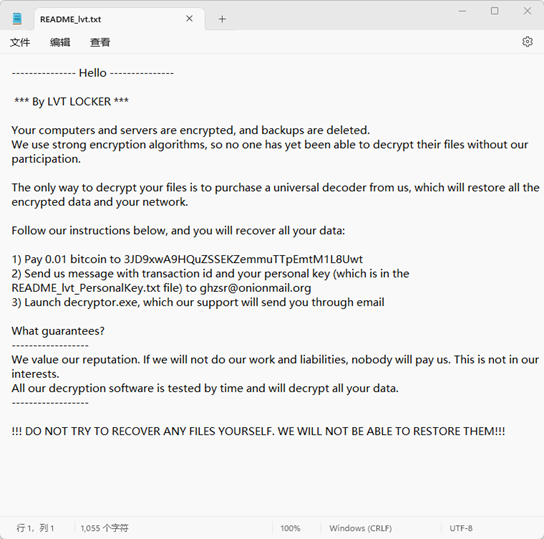

2024年2月,全球新增的活跃勒索软件家族有Mirror、LVTLocker、Bl00dy等。其中,LVTLocker家族主要攻击Nas平台,Bl00dy家族则利用ScreenConnect身份验证绕过漏洞(CVE-2024-1709)进行攻击。此漏洞已被广泛用于网络攻击,已知使用该漏洞的勒索软件家族还有ALPHV/Blackcat。

以下是本月值得关注的部分热点:

1. LockBit勒索软件在被警方查封后恢复服务器并卷土重来

2. Rhysida勒索软件索要360万美元赎买被盗的儿童数据

3. 国内知名品牌NAS系统遭LvtLocker勒索软件攻击

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

感染数据分析

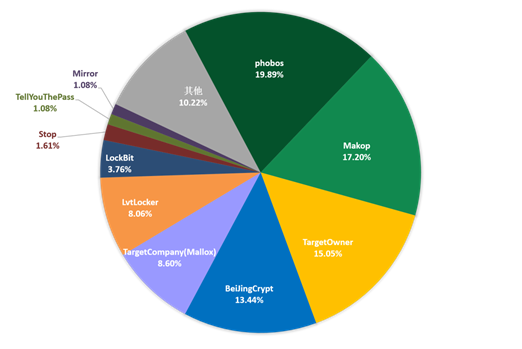

针对本月勒索软件受害者设备所中病毒家族进行统计:Phobos家族占比19.89%居首位,第二的是占比17.20%的Makop,TargetOwner家族以15.05%位居第三。

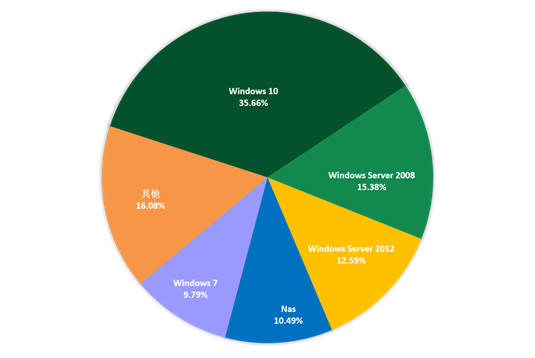

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2008以及Windows Server 2012。

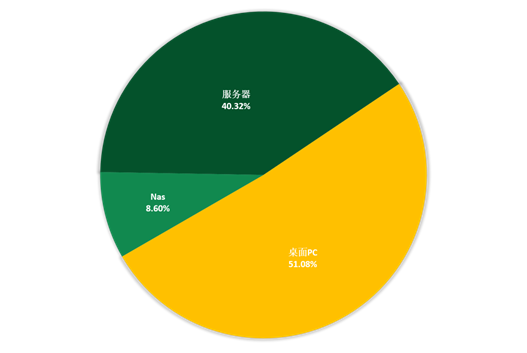

2024年2月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型桌面PC与服务器为主流平台,Nas平台受LvtLocker家族春节期间集中爆发的影响首次出现较高占比。

勒索软件热点事件

LockBit勒索软件在被警方查封后恢复服务器并卷土重来

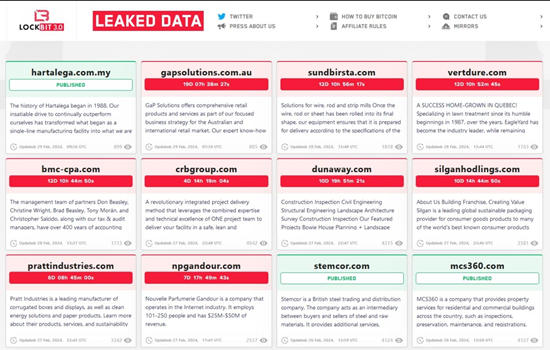

就在执法部门发动攻击拿下服务器不到一周后,LockBit团伙便已开始在新的服务器上重新启动其在线服务,并威胁将更多的攻击集中到政府部门上。

下图便是LockBit3.0重新上线后的主页。

2月24日,LockBit宣布将恢复勒索软件业务并对近期遭到执法部门打击的情况做了“复盘”。LockBit表示执法部门(他们将所有执法部门统称为FBI)入侵了其两个主要服务器——“原因是在过去的5年里我沉迷于金钱而变得非常懒惰”……“由于我的个人疏忽和不负责任,我松懈了,没有及时更新PHP”。团伙组织者表示:受害者的管理和聊天面板服务器以及博客服务器均运行在PHP 8.1.2环境中,而执法部门很可能是使用了CVE-2023-3824漏洞对其进行的攻击。据此,LockBit表示他们已经更新了服务器所使用的PHP版本,并宣布将奖励任何在最新版本中发现漏洞的人。

此外,该团伙猜测此次“FBI”的入侵行动是由于其在今年一月份对富尔顿县的一次勒索攻击所致。在那次攻击中,他们掌握了“许多可能影响即将到来的美国大选的有趣事情以及唐纳德·特朗普相关的案件信息”

目前,LockBit方面则表示执法部门所查获的数据、代码及密钥等数据仅为一小部分,并称以后会更加频繁地攻击各类政府部门以迫使“FBI”展示其是否有能力对自己展开更进一步的攻击。

360安全大脑目前已监测到LockBit4.0的活动迹象。

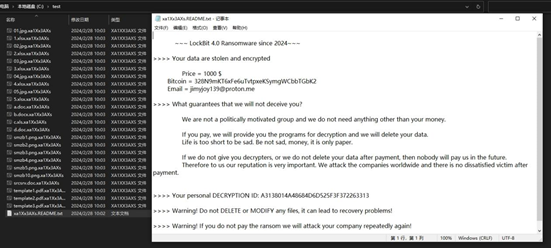

Rhysida勒索软件索要360万美元赎买被盗的儿童数据

Rhysida勒索软件团伙声称对本月初芝加哥Lurie儿童医院遭到的网络攻击负责。此次网络攻击迫使医疗保健提供商关闭其IT系统,并在某些情况下推迟医疗服务。此外,电子邮件、电话、MyChart访问以及本地互联网都受到了影响,并且超声波和CT扫描结果也无法正常获取,而医生则被迫改用纸笔开具处方。

2月28日,Rhysida勒索软件团伙将Lurie儿童医院列入了其在暗网的勒索门户网站中,并声称从该医院窃取了600GB的数据。Rhysida现在以60比特币(当前约合370万美元)的价格向单一买家出售被盗数据。此次售卖的时限为七天,超过时限后这些数据要么以较低的价格出售给多个攻击者,要么则在Rhysida的平台上免费公布。

而Lurie儿童医院方面则于2月22日更新了最新状态,表示IT系统的恢复工作仍在进行中,目前系统服务中断仍会影响某些部门的运营。

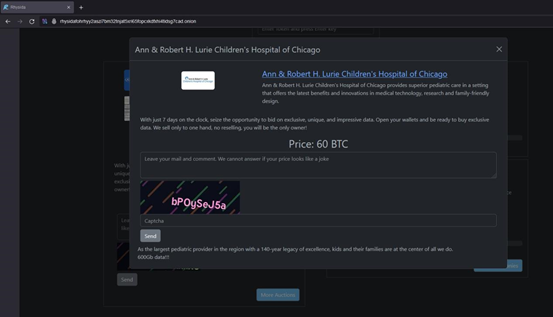

国内知名品牌NAS系统遭LvtLocker勒索软件攻击

春节期间,360安全智脑监测并收到了一大波勒索攻击的集中反馈。经分析这波勒索攻击大多为一款名为LvtLocker的勒索软件所为,而该勒索软件的攻击目标主要是国内某知名的NAS设备系统。

通过对360的大数据分析研判,发现此次勒索软件入侵事件主要是通过两种途径进入到受害用户的NAS设备中:

1. 利用该NAS设备系统中存在的一些RCE漏洞,比如下面一些漏洞,允许未经身份验证的用户获取root权限:

l CVE-2020-28188

l CVE-2022-24989

l CVE-2022-24990

2. 直接通过弱口令暴力破解,之后登录投毒。

以下为该家族勒索软件在执行完加密流程后投放的勒索信息文件:

黑客信息披露

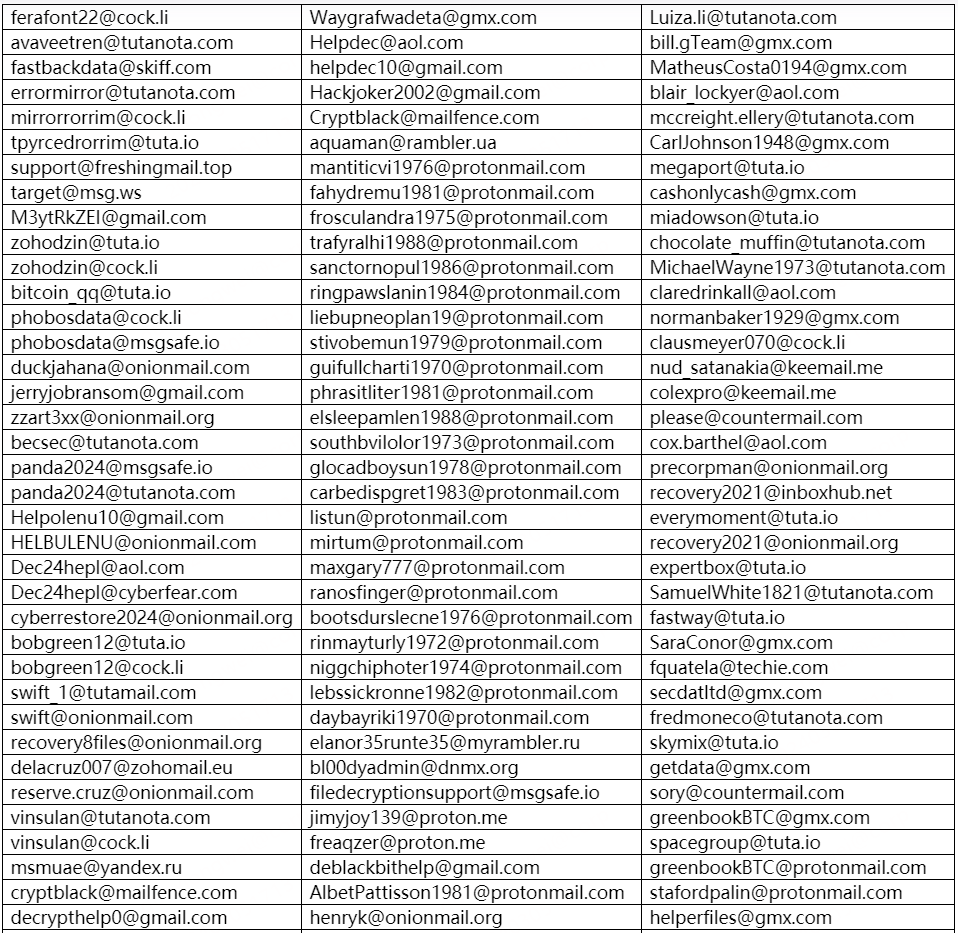

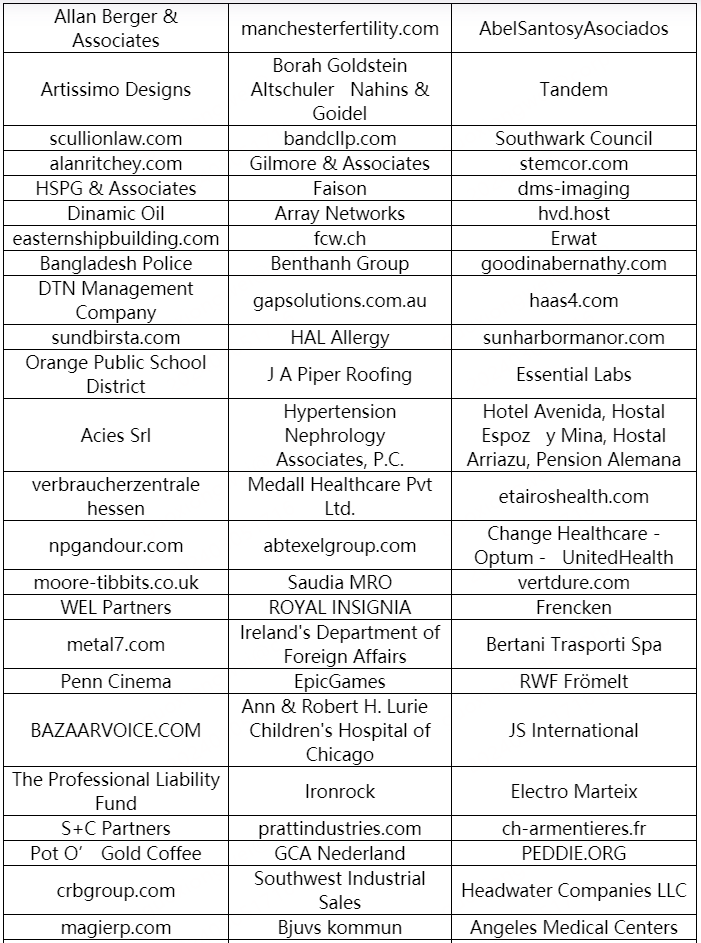

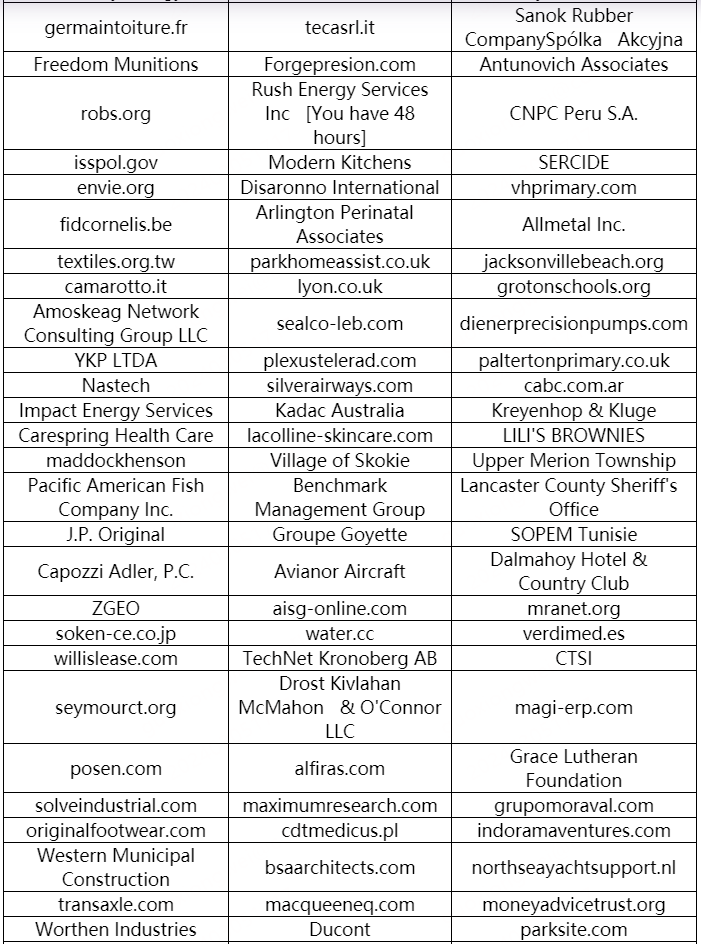

以下是本月收集到的黑客邮箱信息:

表格1. 黑客邮箱

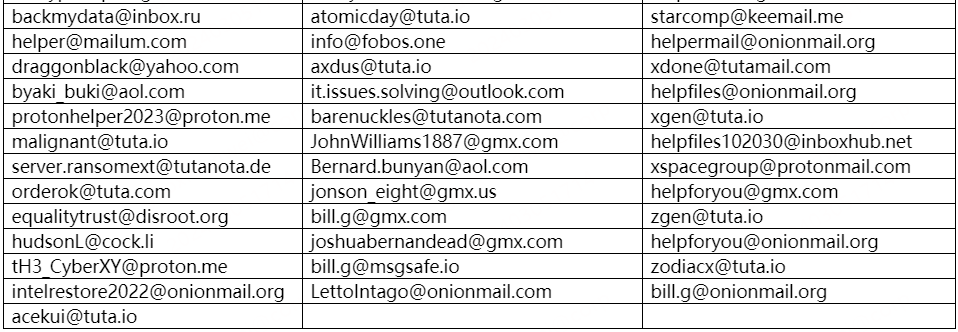

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

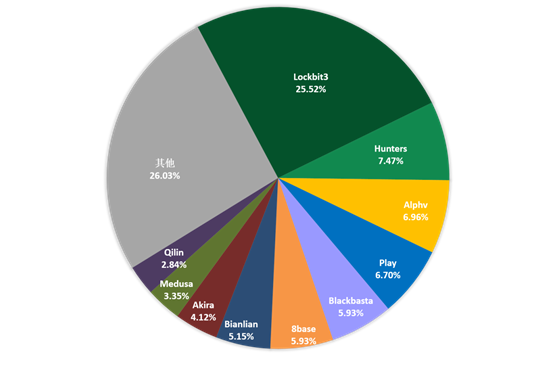

以下是本月被双重勒索软件家族攻击的企业或个人。未发现数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

本月总共有391个组织/企业遭遇勒索攻击,其中有14个组织/企业未被标明,因此不在以下表格中。

表格2. 受害组织/企业

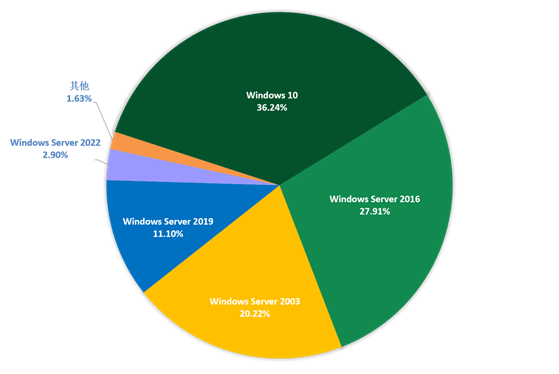

系统安全防护数据分析

360系统安全产品,目前已加入黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows 10、Windows Server 2016以及Windows Server 2003。

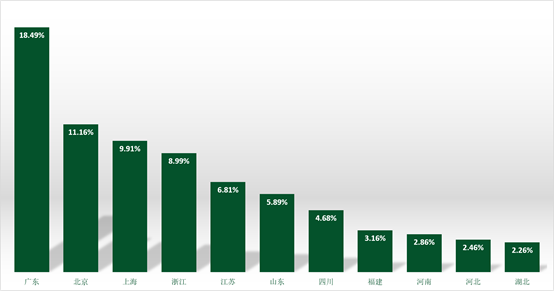

对2024年2月被攻击系统所属地域统计发现,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

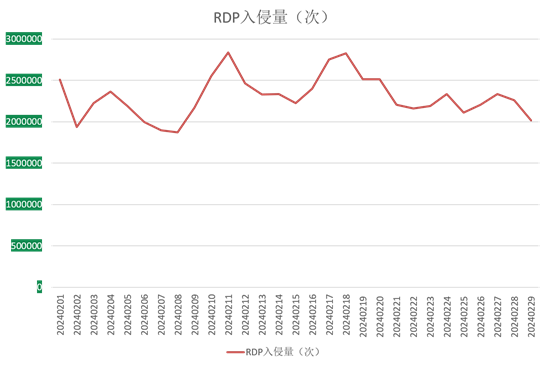

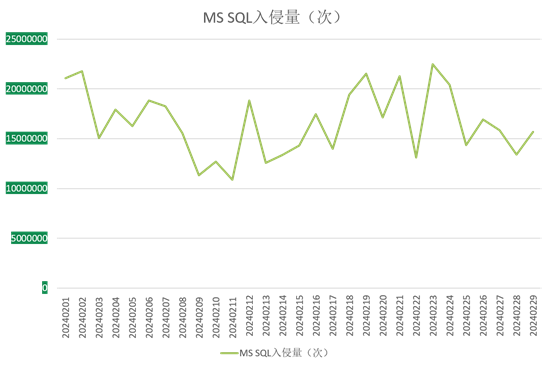

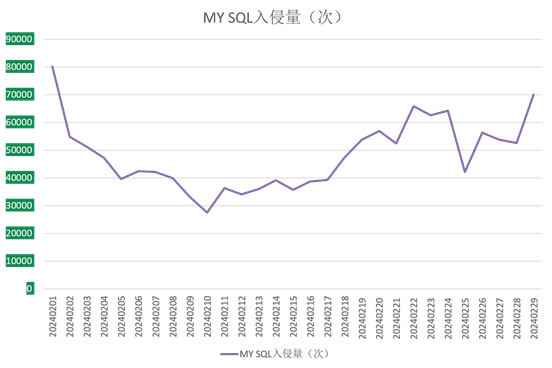

通过观察2024年2月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

勒索软件关键词

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

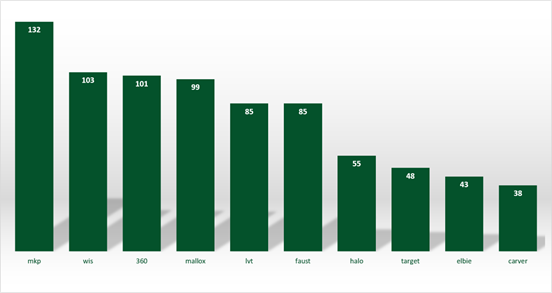

l mkp: 属于Makop勒索软件家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l wis:同mkp。

l 360:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为360而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令与数据库弱口令成功后手动投毒。

l mallox:属于TargetCompany(Mallox)勒索软件家族,由于被加密文件后缀会被修改为mallox而成为关键词。主要通过暴力破解远程桌面口令成功后手动投毒和SQLGlobeImposter渠道进行传播。此外360安全大脑监控到该家族本曾通过匿影僵尸网络进行传播。

l lvt:属于LvtLocker勒索软件家族,由于被加密文件后缀会被修改为lvt而成为关键词。主要通过漏洞利用与弱口令暴破攻击Nas平台,在本月春节期间集中爆发。

l faust: phobos勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l halo:同360。

l target: 属于TargetOwner勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l elbie:同faust。

l carver:同faust。

解密大师

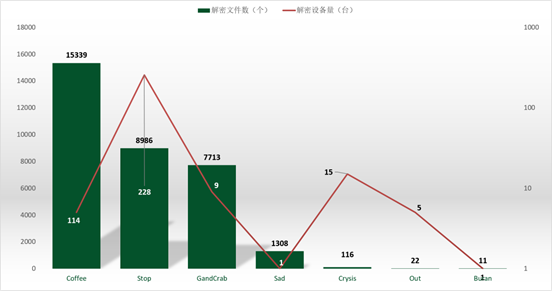

从解密大师本月解密数据看,解密量最大的是Coffee,其次是Stop。使用解密大师解密文件的用户数量最高的是被Stop家族加密的设备。

另外值得一提的是,FBI宣称放出了LockBit3.0的解密器。但经过我们验证,放出的所谓解密器并未集成解密功能,也就是说目前仍无法通过公开渠道获取到LockBit3.0的解密支持。