黑客不回信,技术有回声_xmrdata勒索软件的失联与解密

- 2025-05-16 17:00:50

近期,我们监测到了一款异常活跃的勒索软件,该勒索软件以各类服务器为主要加密攻击目标。经技术人员分析研判,最终确认该勒索软件为Kann勒索软件家族的变种,并将其定名为xmrdata。与之前的变种版本有所不同,该变种在加密文件后并未更改文件扩展名。同时,该版本的核心加密逻辑与机制较之此前的版本也发生了些许变化——其采用RSA结合AES的加密方式,理论上构建了一道几乎无法破解的算法屏障。

攻击者“失联”,360“现身”

我们曾尝试通过勒索软件中留下的联系邮箱与攻击者进行沟通,然而,所有邮件均石沉大海,未获得任何回应。攻击者此时彻底“失联”……这也意味着即便有受害者愿意支付赎金,也无法获取解密服务。也就是说,受影响的用户数据可能面临永久丢失的巨大风险,这对受害者而言无疑是雪上加霜。

幸运的是,经过深度技术分析,360在该勒索软件的加密算法中发现了关键性缺陷。基于这一发现,我们开发出利用GPU/CPU算力的暴力破解方案。

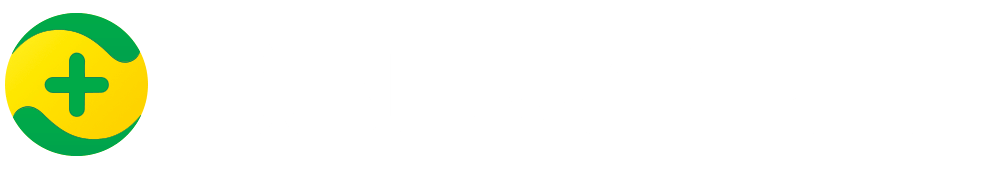

图1. 技术解密xmrdata勒索加密的数据对比

迄今为止,我们已成功为多位用户恢复了被加密的重要数据文件。其中包括一个大小超过17GB的Microsoft SQL Server数据库文件,为受害用户挽回了损失。

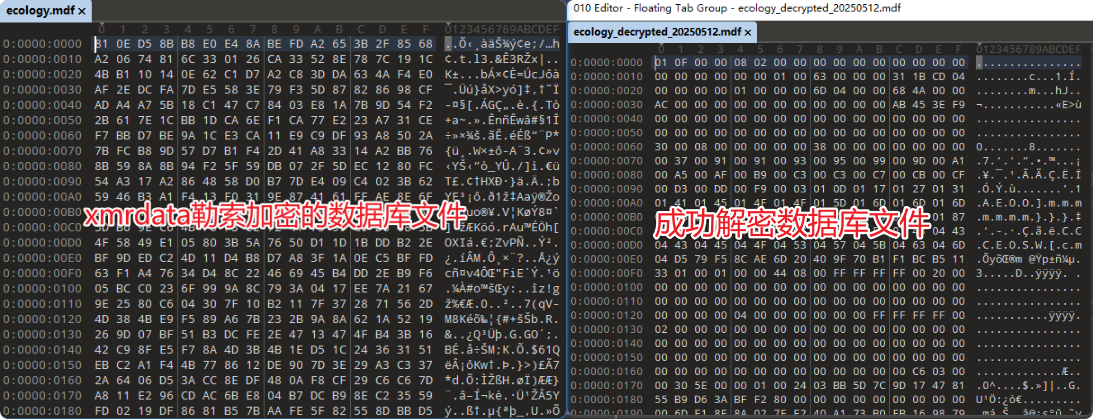

图2. 成功解密的mssql数据库文件

我们也在此呼吁,该勒索软件的受害用户可联系360进行免费解密。

xmrdata勒索软件加密技术解析

本次活跃的xmrdata变种的加密流程,与此前版本的Kann勒索软件总体上基本一致,主要区别为RSA加密的密钥信息,其中增加的时间信息的格式变为:时间+机器名+AES密钥+RC4密钥。

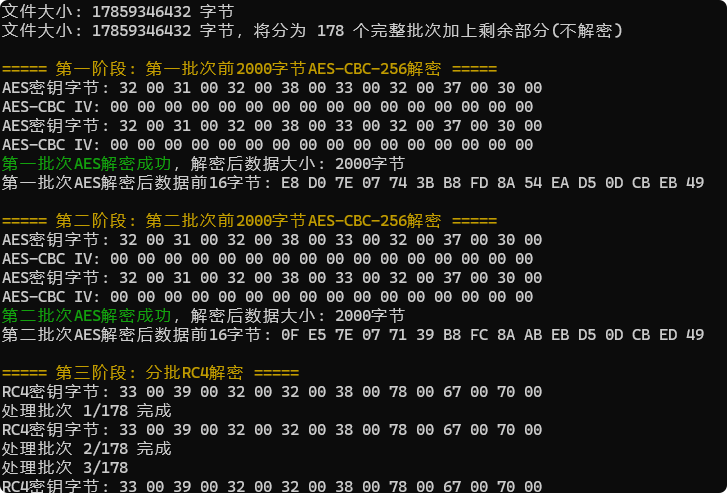

图3. xmrdata变种的时间信息新格式

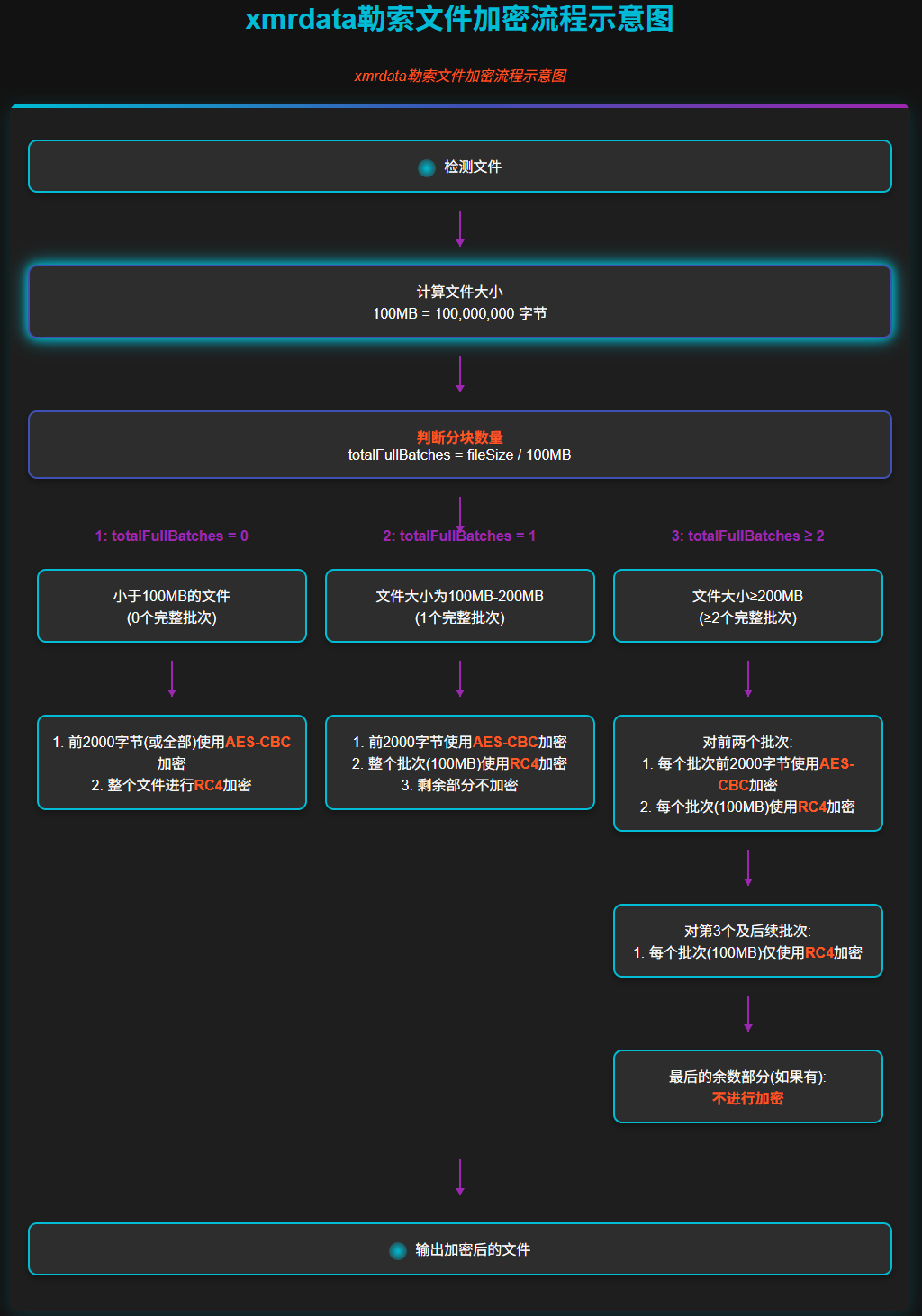

此外,新变种对于大于100M文件的加密方式也出现了变化。如果勒索软件发现被加密文件大于100M,则对其进行分块加密。被分割的每块均为100M,并根据分割后的块数进行不同的加密流程。具体策略如下图所示:

图4. xmrdata变种的分块加密流程示意图

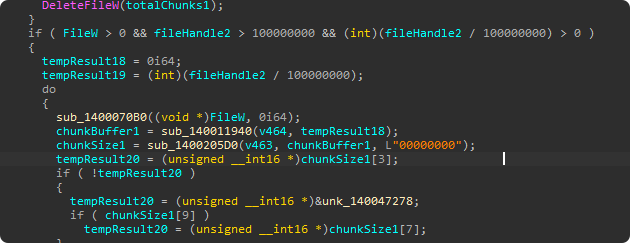

其分块加密部分的代码如下图所示:

图5. 分块加密代码

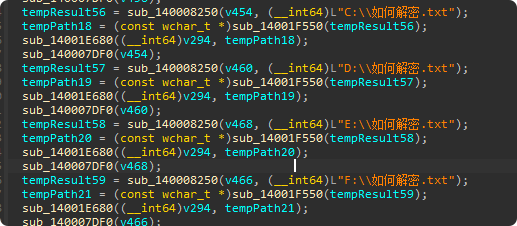

在完成加密后,xmrdata会在C、D、E、F磁盘的根目录下释放勒索信:

图6. 加密完成后释放勒索信

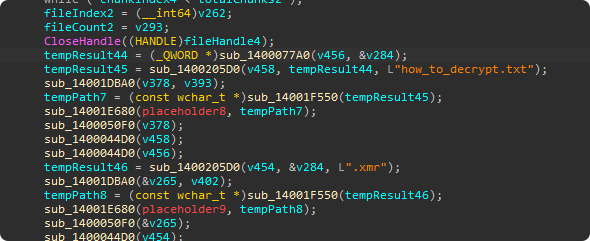

此外,新变种xmrdata在完成加密文件的操作后,不会修改文件原本的扩展名。同时,也会在被加密的文件目录中释放how_to_decrypt.txt勒索信。最终,会将RSA加密过的加密文件密钥信息存储为“[被加密文件名].xmr”。

图7. 在被加密的每个目录中释放勒索信并保存密钥信息

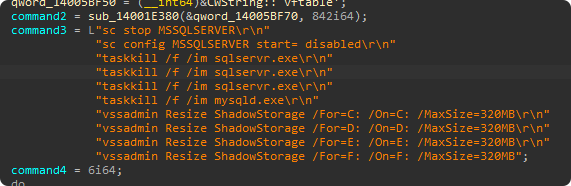

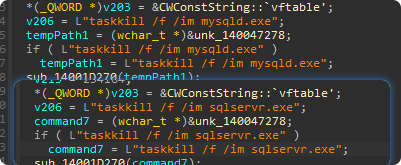

除上述的核心加密流程差异外,新变种还在结束一些重要程序进程方面有了一些新的策略。由于该变种的主要攻击目标是服务器系统,所以会尝试终止常见的数据库软件进程,以防止数据库文件被占用而影响加密操作。

图8/9. 尝试结束常见数据库软件进程

结语与建议

本次勒索软件解密案例虽然取得了突破,但需要强调的是:依靠技术手段解密勒索软件的概率极低,此次解密在很大程度上包含偶然和运气因素。绝大多数情况下,一旦遭遇加密且攻击者失联,数据往往很难恢复。因此,唯一可靠的应对之道是提前防范,而非事后寄希望于技术破解。

我们建议各组织高度重视数据安全,重点关注以下措施:

l 强化备份策略:重要数据严格落实“3-2-1备份原则”,即保留三份数据副本,采用两种不同存储介质,其中一份异地保存。

l 定期安全审计:定期对系统进行安全评估,及时修补已知漏洞。

l 员工安全培训:持续提升员工网络安全意识,尤其是防范钓鱼邮件等社工攻击。

l 部署终端保护:使用可信的端点检测与响应(EDR)解决方案,提升整体防御能力。

l 制定应急响应计划:明确遭遇勒索软件攻击时的处置流程与责任分工,做到有备无患。

如果您的系统已遭遇xmrdata勒索软件加密,请勿尝试支付赎金,因为攻击者大概率无法提供解密服务。360团队免费为受害用户提供力所能及的技术支持,请通过安全渠道与我们联系。

网络安全形势日益复杂,信息共享与协作互助才是抵御勒索软件等网络威胁的根本之道。我们将持续关注此类攻击的动态,分享最新应对经验,助力更多用户提升自我防护能力。