2023年12月勒索软件流行态势分析

- 2024-01-03 15:46:16

勒索软件传播至今,360反勒索服务已累计接收到数万勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄露风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害性也越来越大。360全网安全大脑针对勒索软件进行了全方位的监测与防御,为需要帮助的用户提供360反勒索服务。

2023年12月,全球新增的活跃勒索软件家族有LIVE、DragonForce、Tisak等。其中DragonForce家族采用多重勒索方式运营, Tisak家族除加密Windows设备外还会攻击ESXI服务器。

以下是本月值得关注的部分热点:

1. 美国海军承包商Austal在数据泄露后承认遭受网络攻击

2. Akira勒索软件团伙声称对Nissan澳大利亚的网络攻击负责

3. 育碧表示正在调查有关新安全漏洞的报告

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

感染数据分析

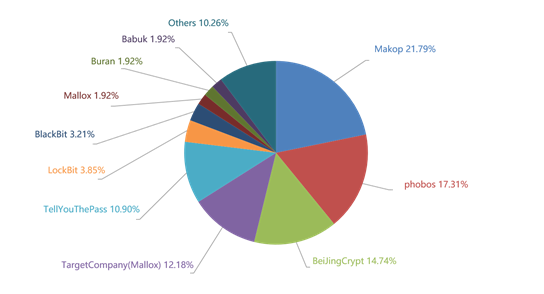

针对本月勒索软件受害者设备所中病毒家族进行统计:Makop家族占比21.79%居首位,第二的是占比17.31%的phobos,BeiJingCrypt家族以14.74%位居第三。

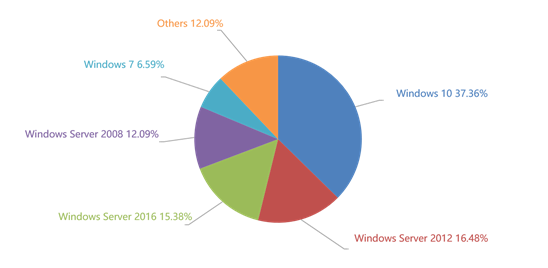

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2012以及Windows Server 2016。

2023年12月被感染的系统中桌面系统和服务器系统占比显示,受攻击的系统类型服务器系统占比与桌面系统基本相当。

勒索软件热点事件

美国海军承包商Austal在数据泄露后承认遭受网络攻击

美国造船公司Austal USA是美国国防部(DoD)和国土安全部(DHS)的承包商,该公司近期证实遭受了网络攻击,并称目前正在调查该事件的影响。该公司总部位于澳大利亚,专门生产高性能铝制容器。其美国子公司Austal USA签订了多项项目合同,其中包括为美国海军建造独立级濒海战斗舰。Austal还拥有一份价值33亿美元的有效合同,为美国海岸警卫队建造11艘巡逻艇。

当地时间12月6日早些时候,Hunters International勒索软件组织声称入侵了Austal USA并泄露了一些信息作为入侵的证据。Austal方面证实了此次攻击的真实性,并表示Austal USA迅速采取行动缓解了这一事件且未对运营造成影响。目前美国联邦调查局(FBI)和海军刑事调查局(NCIS)在内的监管机构已得到通知并将参与调查事件原因以及所获取信息的范围。Austal USA表示攻击者没有访问或获取到任何个人或机密信息,并称正在与有关当局密切合作,将在了解新信息后继续通知受该事件影响的所有利益相关者。

Hunters International则威胁将在接下来的几天内公布从Austal系统窃取的更多数据,包括合规文件、招聘信息、财务详细信息、认证和工程数据。

Akira勒索软件团伙声称对Nissan澳大利亚的网络攻击

12月22日,Akira勒索软件团伙声称其侵入了日本汽车制造商日产汽车澳大利亚分公司Nissan Australia的内部网络。据Akira称,其从该汽车制造商的系统中窃取了约100GB的文件。攻击者还威胁要在网上泄露敏感的业务和客户数据——因为日产拒绝向其支付赎金。

“他们似乎对这些数据不太感兴趣,所以我们会在几天内公布这些数据。”勒索软件组织表示称,“档案中包含员工个人信息以及许多其他公众会感兴趣的内容,例如保密协议、项目、有关客户与合作伙伴的信息等。”

目前,日产表示仍在调查该事件的影响以及个人信息是否已被访问。同时称公司正致力于恢复受攻击影响的系统,但并未进一步透露更多信息。

育碧表示正在调查有关新安全漏洞的报告

育碧称正在调查该公司内部软件和开发工具截图在网上被公布后,相关文件是否也遭受了泄露。公司表示在安全研究团体VX-Underground分享了疑似是该公司内部服务的屏幕截图后,他们正在调查此次涉嫌数据安全的事件,但并未透露更多信息。

而VX-Underground则在推文中表示,一名未知的威胁者称他们已于12月20日入侵了育碧,还称其计划泄露大约900GB的数据。

攻击者声称他们获得了Ubisoft SharePoint服务器、Microsoft Teams、Confluence和MongoDB Atlas面板的访问权限,并分享了他们访问其中一些服务的屏幕截图。虽然此次事件让人联想到育碧公司在2020年遭到Egregor勒索软件团伙攻击的事件,但VX-Underground团队并未透露攻击者身份,目前也没有勒索软件团伙声称对此次攻击事件负责。

黑客信息披露

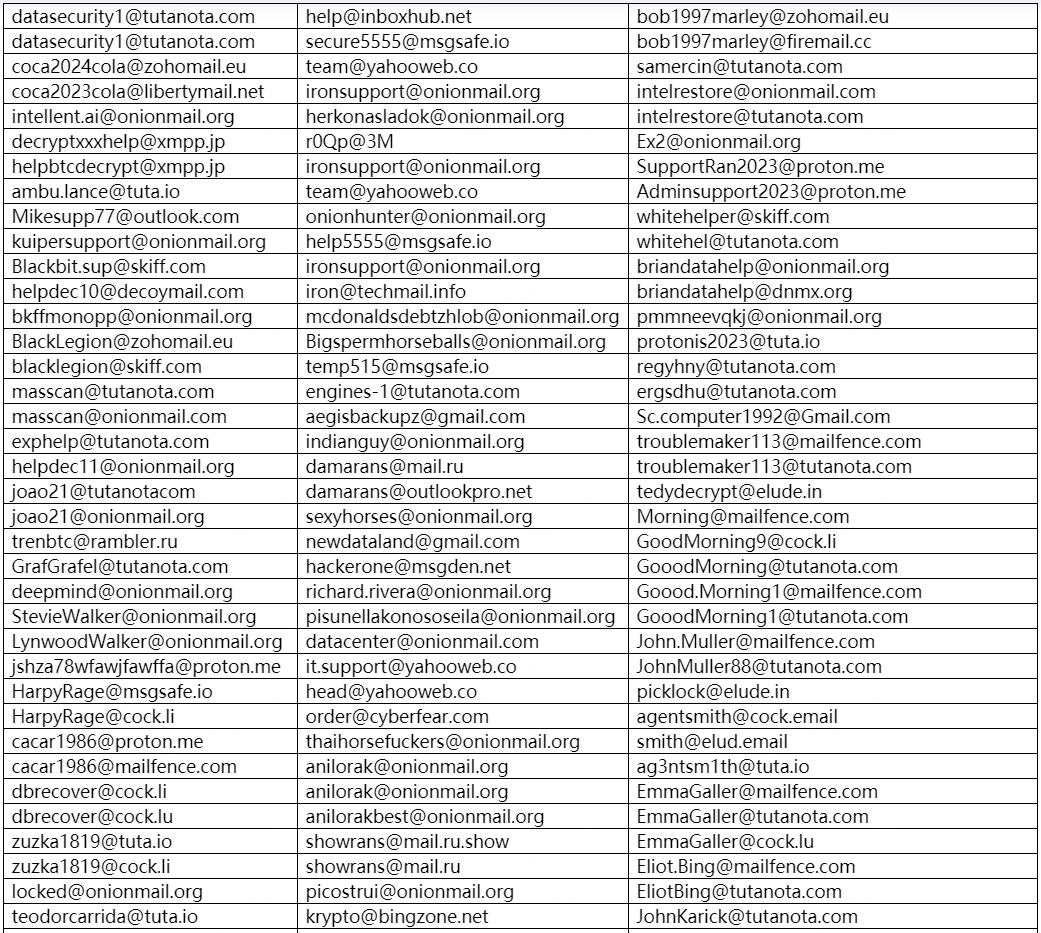

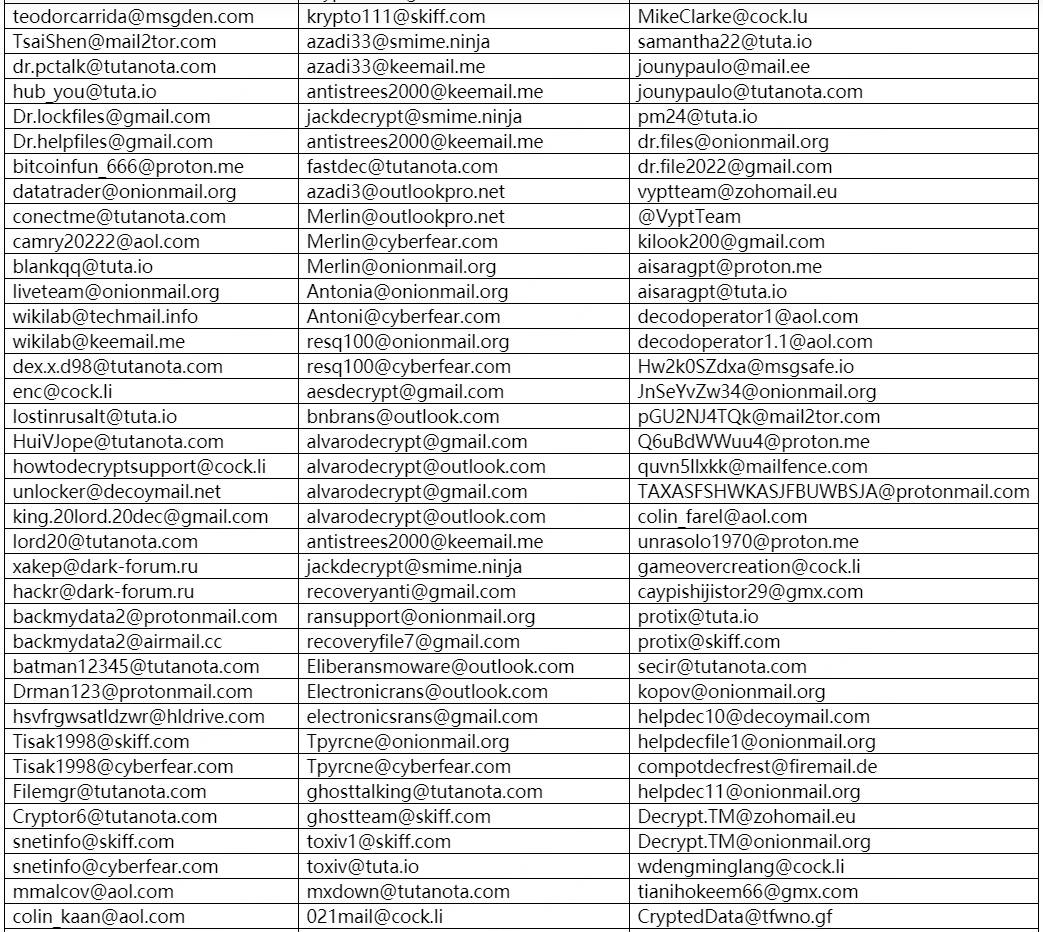

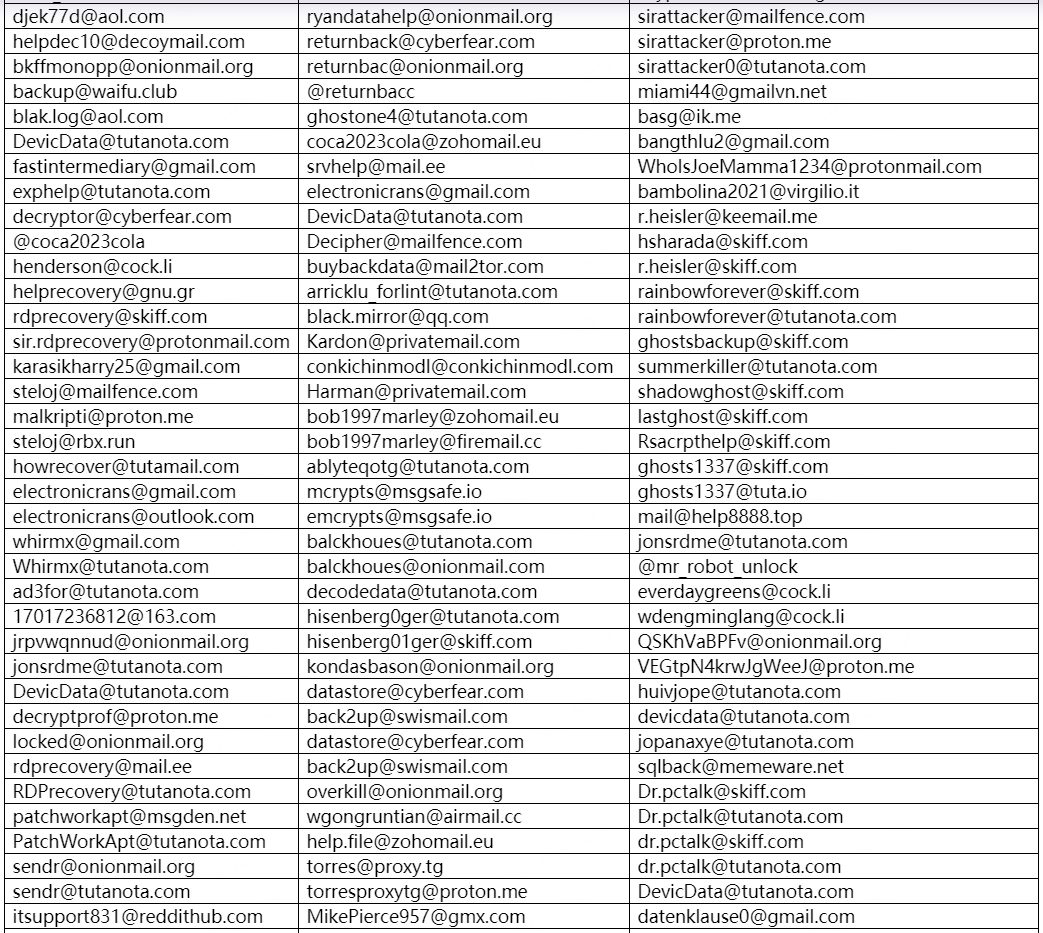

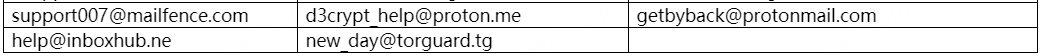

以下是本月收集到的黑客邮箱信息:

表格1. 黑客邮箱

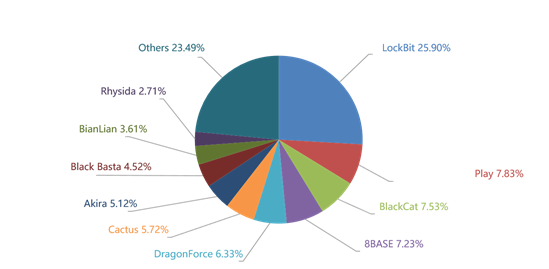

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

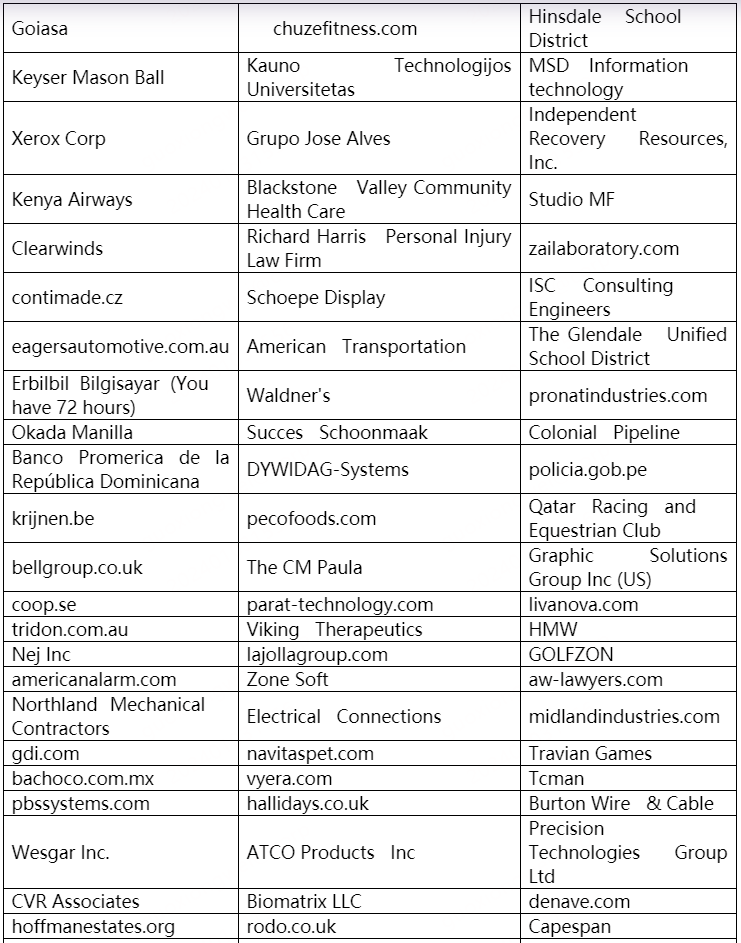

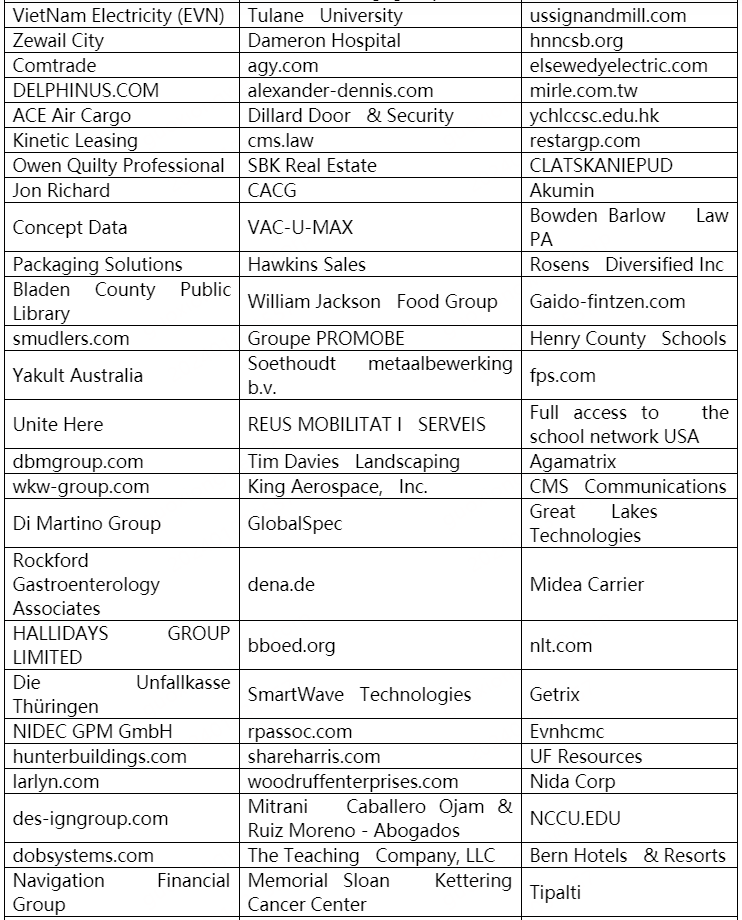

以下是本月被双重勒索软件家族攻击的企业或个人。若未发现数据存在泄露风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

本月总共有332个组织/企业遭遇勒索攻击,其中包含中国6个组织/企业在本月遭遇了双重勒索/多重勒索。其中有4个组织/企业未被标明,因此不在以下表格中。

表格2. 受害组织/企业

系统安全防护数据分析

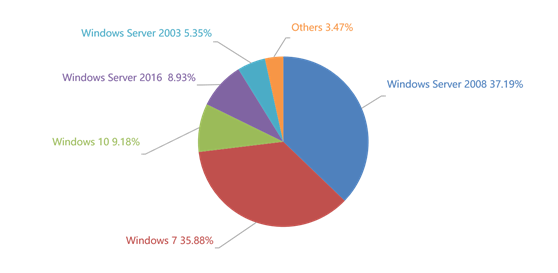

360系统安全产品,目前已加入黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows Server 2008、Windows 7以及Windows 10。

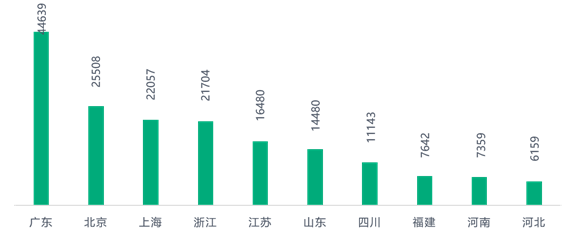

对2023年12月被攻击系统所属地域统计发现,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

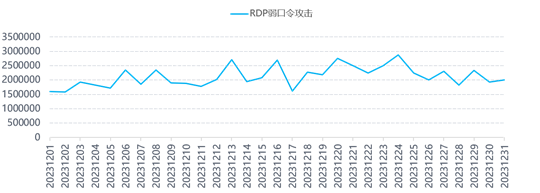

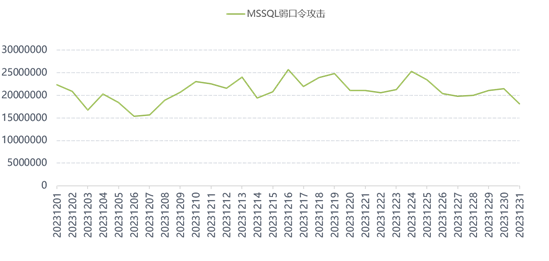

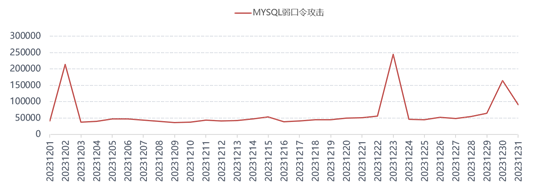

通过观察2023年12月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

勒索软件关键词

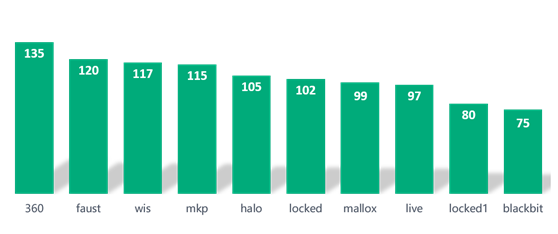

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

l 360:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为360而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令与数据库弱口令成功后手动投毒。

l faust: phobos勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l wis:属于Makop勒索软件家族,由于被加密文件后缀会被修改为mkp而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l mkp: 同wis。

l halo:同360。

l locked: 属于TellYouThePass勒索软件家族,由于被加密文件后缀会被修改为locked而成为关键词。该家族主要通过各种软件漏洞、系统漏洞进行传播。

l mallox:属于TargetCompany(Mallox)勒索软件家族,由于被加密文件后缀会被修改为mallox而成为关键词,本后缀为10月新增变种。主要通过暴力破解远程桌面口令成功后手动投毒和SQLGlobeImposter渠道进行传播。此外360安全大脑监控到该家族本曾通过匿影僵尸网络进行传播。

l Live:属于Live勒索软件家族,由于被加密文件后缀会被修改为live而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

l locked1: 同locked。

l blackbit: 属于Loki勒索软件家族的分支变种,由于被加密文件后缀会被修改为blackbit而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令成功后手动投毒。

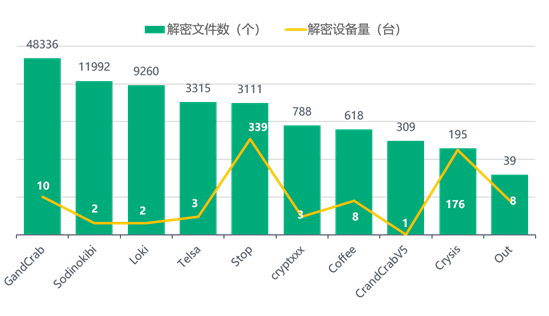

解密大师

从解密大师本月解密数据看,解密量最大的是GandCrab,其次是Sodinokibi。使用解密大师解密文件的用户数量最高的是被Stop家族加密的设备。